IoT機器などに感染するマルウェア「Mirai」の亜種による活動が11月から活発化しているとしてJPCERT コーディネーションセンター(JPCERT/CC)や情報通信研究機構(NICT)などが12月19日、注意喚起を行った。2017年7~9月期には、多数の感染機器によるボットネットから100Gbpsを超える分散型サービス妨害(DDoS)攻撃も発生している。

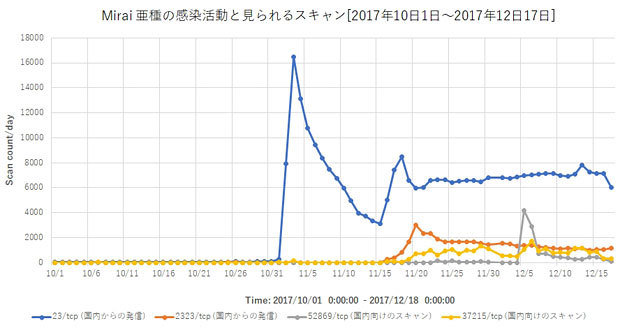

出典:JPCERT コーディネーションセンター

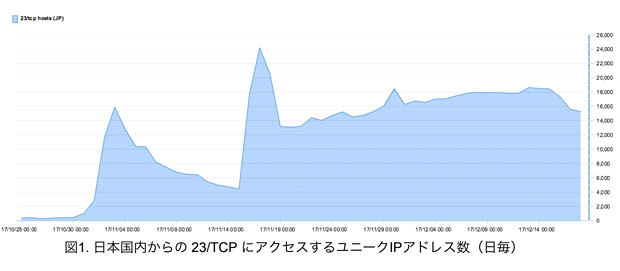

出典:情報通信研究機構

Miraiの亜種がIoT機器への感染を狙う活動は10月31日頃から増加傾向にある。マルウェアはネットワークに接続されている機器のポートに対してスキャンを行い、機器に存在する脆弱性を悪用したり、初期設定値のIDやパスワードを使ったりするなどの手法で、機器をマルウェアに感染させる。攻撃者は、コマンド&コントロール(C2もしくはC&C)サーバからマルウェア感染機器の集団(ボットネット)を遠隔操作し、ウェブサイトなどに対してDDoS攻撃などを実行する。

今回の活動では、スキャン先のポートとしてTelnetなどに使われる23/TCPのほか、2323/TCP、37215/TCP、52869/TCPなどが狙われ、国内を発信元とする通信が多い。このため両機関では、Miraiの亜種に感染機器が国内に多数存在すると見る。このうち37215/TCPおよび52869/TCPを狙う通信の増加は、12月5日に中国のセキュリティ企業Qihoo 360(奇虎360)も報告していた。

特に52869/TCPを対象とする攻撃の通信は、同ポートを使用する機器の脆弱性「CVE-2014-8361」の悪用が目的とみられる。この脆弱性を悪用されると、機器で任意コードが実行をされてしまう。

国内ではロジテックのルータ11製品などが該当するといい、ロジテックでは2013~2014年に脆弱性を修正するファームウェアを公開済みだが、12月19日に改めてユーザーにファームウェアの更新を呼び掛けた。JPCERT/CCによれば、Huaweiのルータ「HG532」も対象になる可能性があり、Huaweiは11月30日に情報を公開した。

Miraiは2016年秋に出現し、同年10月には欧米の企業やウェブサイトなど狙った数百Gbps~1Tbpsを超える巨大なDDoS攻撃を実行し、サービスの停止やインターネット接続を不可能にするなどの深刻な被害をもたらした。その後、Miraiの作者を名乗る人物がMiraiのソースコードを公開し、これをもとに次々とMiraiの亜種が開発されている。12月17日には、米司法省が作者とみられる3人の男が罪状を認めたことを明らかにした。

アカマイテクノロジーズは、12月19日に発表した2017年7~9月期のセキュリティレポートで、Miraiのボットネットが実行したとみられる最大109GbpsのDDoS攻撃を観測したと報告。攻撃では、オリジナルのMiraiが標的にしたポート80から443に変更され、一般的なウェブサイトだけでなく、暗号化通信を行うウェブサイトも標的化していると指摘する。MiraiボットネットによるDDoS攻撃は、2017年に入ってからも100Gbps前後で度々発生し続けているという。

プロダクト・マーケティング・マネージャーの中西一博氏によると、MiraiのボットネットやC2サーバは、小規模かつ活動周期が短いといった特徴があり、攻撃者はそうしたボットネットを自在に組み合わせて攻撃を行う。規模が小さいことで司法当局やセキュリティ機関などに発見されにくく、また、DDoS攻撃を有償で代行するビジネスを攻撃者が展開している場合は、攻撃リソースを柔軟に操れるメリットがあるからだという。

アカマイが調査したMiraiボットネットの特徴

企業や組織などでは、自社のウェブサイトやサービスをDDoS攻撃などの脅威から守るだけでなく、保有するIoT機器がマルウェアに感染してサイバー攻撃に悪用されてしまう事態を回避する取り組みも求められる。