ファイア・アイは4月18日、最新のセキュリティーレポート「Mandiant M-Trend 2019」の日本語版を発表した。侵害検知までの時間の地域的な違いやサイバー犯罪組織の特徴の変化などについて解説している。

セキュリティ侵害を把握するまでの日数(出典:ファイア・アイ)

同レポートは、2014年にFire Eyeが買収したMandiantが継続して発行しており、今回で10年目となった。中でも、セキュリティー侵害の発生から検知までに要した日数についての報告では、グローバルでは2011年に416日だったものが年々短縮され、2018年には78日になった。その一方、アジア太平洋(APAC)地域に関しては2018年で204日となっている。これはグローバルの2014年とほぼ同水準であり、APACでのサイバーセキュリティー対策がまだ遅れていることの表われだという。

ファイア・アイ 最高技術責任者(CTO)の伊東寛氏

レポート解説に先立ってサイバーセキュリティーの最新トレンドを最高技術責任者(CTO)の伊東寛氏が説明した。一般に流布される情報と実態がかい離している例として、「個人情報の漏えいはサイバー犯罪の本流ではない」ことがあるという。その理由は、国内では個人情報保護法との関連で個人情報漏えいが発生した場合に大きく報道されるため、そこばかりに注目が集まる形になってしまっている。だが、実際には地政学的な情勢を踏まえた各国の諜報活動や、営利目的の犯罪集団の攻撃などが盛んに繰り返されているのが実情であり、こうしたサイバー犯罪の大きな構図を正しく認識しておくことが重要だと語った。

ファイア・アイ Mandiant サービス&インテリジェンス シニア・ディレクターの山口毅治氏

次いで、Mandiant サービス&インテリジェンス シニア・ディレクターの山口毅治氏が、レポートの統計情報について説明した。前述の通り、侵害検知までの日数は、APACではグローバルよりも長いという結果だが、一度深刻な被害を受けた企業が再び標的にされてしまう割合もグローバルの64%に対してAPACは78%と高いことも紹介した。これは、APACでは被害発生後の対策構築にも甘く、グローバルに比べて対策が遅れていることの反映と見ることもできるだろう。

最後に、シニアインテリジェンス アカウント アナリストの千田展也氏が、レポートの中でも特徴的な、国家支援型攻撃グループの最新動向と、同社実施のレッドチーム演習(サイバー攻撃対応の模擬訓練)から得た知見を紹介した。

ファイア・アイ シニア インテリジェンス アカウント アナリストの千田展也氏

同社は、国家の支援を受けて活動していると見られるサイバー攻撃グループについて、国名を挙げて報告しており、十分な証跡が得られたグループに関しては「APTxx(xxは数字)」という識別名称を与えている。今回のレポートでは、新たに「APT37」「APT38」「APT39」「APT40」の4グループが追加された。APT37とAPT38は北朝鮮、APT39はイラン、APT40は中国だという。この中で特徴的としたのはAPT38だ。このグループは国家支援型でありながら営利目的で活動していると目される初めてのケースだという。

また、レッドチーム演習の知見における興味深い指摘として、「疑わしい活動が、レッドチームや監査によって許可された活動に関連すると思い込まない」というものがあった。これは、レッドチーム演習と同時期にたまたま本物のサイバー攻撃も行われていたことから、それぞれを区別する必要が生じたという経験に基づくものだ。レッドチーム演習の側でいつ、どのような手法で攻撃を仕掛けたのか、正確なログを残していない場合は判別が困難になるため、あまり丁寧な作業を行わない事業者によるレッドチーム演習を実施してしまうと、リスクが生じることも考えられる。

同氏からは、「1分1秒を争っても仕方ない」というコメントもあった。これは、セキュリティー侵害に気が付いた際に「迅速に対処することで被害を食い止められる」という発想からシステムのクリーンアップなどを実行してしまった結果、侵入の痕跡情報を全て消してしまい、その後の調査が困難になるといった経験を踏まえてのものだ。

同氏の指摘では、侵入者側は十分な時間を掛けて攻撃準備を行っている例が大半で、被害企業側が気付いたときには、既に一定の時間が経過した後だと考えられる。このため、慌てて対応しても得られる効果はほとんどなく、むしろ落ち着いて情報を保全し、侵入経路や手法が明らかになった方がその後の対応に有益だという意図である。かつては「ネットワークケーブルを即座に引き抜く」といった瞬時の対応で被害を防ぐことが可能な攻撃も確かにあったことから、IT担当者には「発見したら即対応」という発想が根強く残っていることも考えられる。

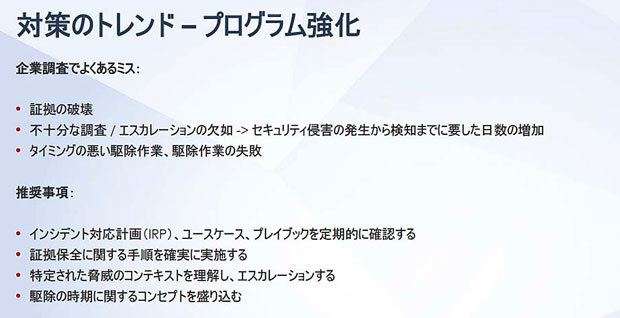

セキュリティー対策トレンド(出典:ファイア・アイ)

なお、冒頭で伊東氏は、情報漏えいに関して「『漏えい』という言葉は被害者側を責める意味合いなので、『情報盗難』とか『情報窃盗』と言うべきだ」と指摘していた。実際にセキュリティー侵害が報道される場合には、被害者側の落ち度や不手際が批判にさらされる例が少なくないが、こうした兆候は、実際には侵害発覚時に担当者が適切な対応を取ることの妨げになったり、あるいは侵害の事実そのものを隠ぺいしたりする方向に誘導しかねない。千田氏が指摘したとおり、情報を保全して“次”に備える体制を作ることの障害になる可能性が高い点も留意すべきだろう。