Microsoftのセキュリティチームは米国時間7月8日、「Astaroth」マルウェアを拡散させる目的でのキャンペーンが発生していると警鐘を鳴らした。このキャンペーンは、ファイルレスと「living off the land」(環境寄生型)の手法を組み合わせているため、進行中の攻撃を検知するのが従来型のウイルス対策ソリューションでは困難である。

この攻撃は、Microsoftが無償で提供しているウイルス対策ソフトウェア「Windows Defender」の商用版である「Windows Defender ATP」を開発するチームによって発見された。

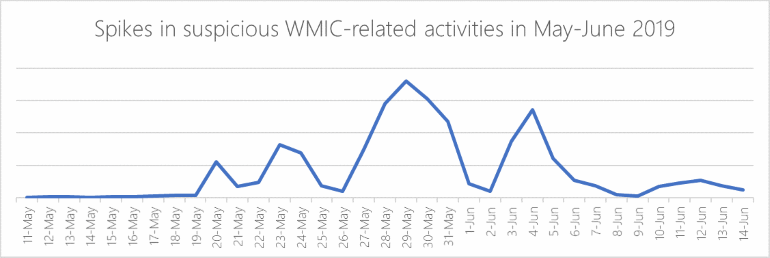

同チームのAndrea Lelli氏によると、発見のきっかけは「Windows Management Instrumentation Command-line」(WMIC)ツールの利用が急増したことだったという。

提供:Microsoft

WMICは最近の「Windows」に標準搭載されている正式なツールだが、こういったツールの利用が急増するのは、マルウェアキャンペーンの発生を示していることが多い。

同社が調査したところ、「.lnk」形式のショートカットファイルをホストしているウェブサイトへのリンクを仕込んだ電子メールをばらまく、大規模なスパム攻撃を利用したマルウェアキャンペーンを発見したという。

ユーザーの不注意によってこのショートカットファイルがクリックされた場合、サーバー上のBATコマンドラインがWMICツールを起動し、それをきっかけにしてWindowsの正規ツールが次々と実行されていく。

これらのツールはすべて追加のコードをダウンロードし、その出力をやり取りし合うため、その処理はメモリー上だけで完結する(これがファイルレス手法と呼ばれるゆえんだ)。従来のウイルス対策ソリューションでは、ドライブ上のファイルが走査対象となっているため、ドライブ上にいっさいファイルを保存しないこの手法の検出は難しい。

提供:Microsoft

この攻撃は最終的に、トロイの木馬であるAstarothをダウンロードして実行していた。Astarothは、さまざまな種類のアプリで使用される認証データをまとめて遠隔地のサーバーにアップロードするという情報窃盗型のマルウェアだ。

Astarothが最初に確認されたのは2018年のことであり、欧州とブラジルのユーザーを標的にした2019年2月のキャンペーンでも用いられていた。

Cybereasonが詳細な調査を実施した2月のキャンペーンでも、Microsoftが5月から6月にかけて活動を検出したものと似たような手法が用いられていた。

Microsoftは米ZDNetに対して、Astarothへの感染の95%以上はブラジルで発生したと述べた。これはCybereasonが分析したキャンペーンと同じ傾向である。

さらにAstarothの背後にいる脅威アクターは、同様のファイルレス手法を採用した環境寄生型マルウェアにおいて、ほぼ同じツールと、感染までの連鎖形態を用いている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。