「Exim」サーバーに存在する深刻な脆弱性が明らかになった。この脆弱性を突くことで、root権限で悪意あるコードを実行できる恐れがあるという。

提供:Krzysztof Kowalik

Eximチームは米国時間9月6日、セキュリティアドバイザリーで、Eximサーバーの「4.92.1」及びそれ以前のバージョンすべてに脆弱性が存在していると発表した。またチームは同日、この問題に対処する「4.92.2」をリリースした。

この問題は多くの人にあまり関係がないように思われるかもしれないが、Eximは今日最もよく利用されているメール転送エージェント(MTA)の1つだ。

Eximチームは同日、このソフトウェアに存在する深刻な脆弱性についての警告を発した。EximサーバーがTLS接続を受け入れるよう設定されている場合、攻撃者はサーバー名表示(SNI)パケットの末尾にバックスラッシュ+Nullのシーケンスを付加することで、悪意あるコードをroot権限で実行できるようになる。

Exim before 4.92.2 allows remote attackers to execute arbitrary code as root via a trailing backslash.

— Bad Packets Report (@bad_packets) 2019年9月6日

U+1F926https://t.co/zpx3ZtQMLw

この問題は、7月にセキュリティリサーチャーのZerons氏によって報告されたものであり、Eximチームはそれ以降、極秘でパッチの準備を進めていたという。

攻撃の容易さと、root権限を取得できるという深刻さ、さらには脆弱性を抱えたサーバーが大量に存在するという点を考えた場合、極秘に対処を進めたのは妥当だったと言える。

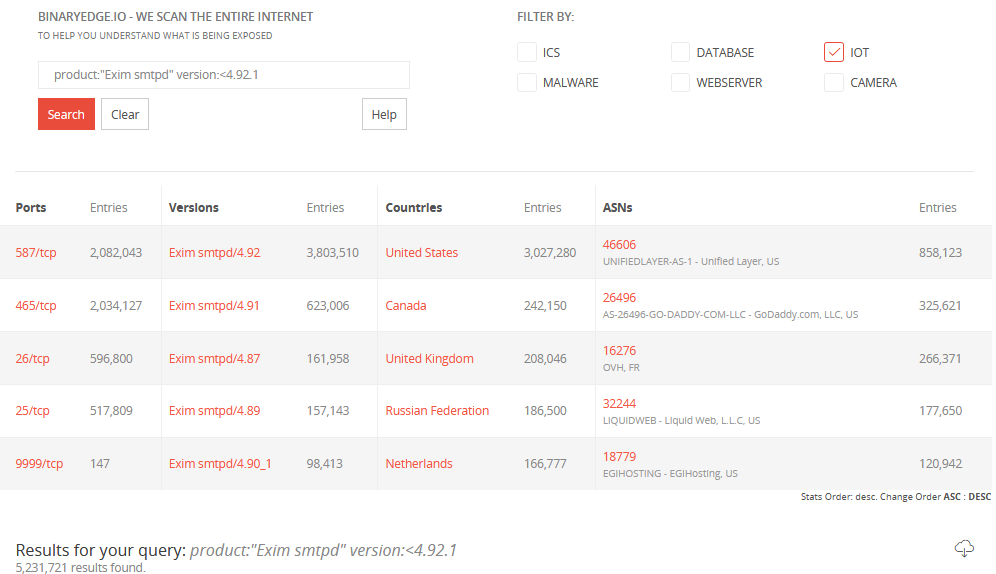

BinaryEdgeの検索リストによると、Eximサーバーのうち脆弱性が存在している4.92.1及びそれ以前のバージョンを使用しているものは520万台以上にのぼっている。

提供:Krzysztof Kowalik

脅威インテリジェンスコミュニティーからの情報によると、この問題を悪用した攻撃は現時点では確認されていないと米ZDNetは理解しているが、悪用は比較的容易だと考えられる。

サーバー所有者は、EximサーバーのTLSサポートを無効化すればこの脆弱性(CVE-2019-15846)を緩和することができる。しかし、そうした対処はお勧めできない。これにより、電子メールのトラフィックが平文でやり取りされ、スニッフィング攻撃や通信傍受に対して無防備になるためだ。

Eximをインストールした直後には、TLSサポートはデフォルトで無効化されている。とは言うものの、Linuxのディストリビューションに搭載されているEximインスタンスは、TLSサポートがデフォルトで有効化されている。多くのサーバー管理者は、手作業でEximをダウンロードするという手順を経ず、OSイメージをそのまま利用しているため、多くのEximインスタンスが脆弱性を抱えた状態で稼働している可能性もある。

EximサーバーのTLS設定状況が分からない場合は、現時点ではEximのパッチをインストールするのが最善策だ。これが活発な脆弱性攻撃から身を守る唯一の対策と言える。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。