マクニカネットワークスは4月30日、国民生活や経済活動の基盤となる重要インフラ14分野の企業・組織に対し、侵害リスク調査サービスを無償で提供すると発表した。

内閣サイバーセキュリティセンター(NISC)は、「他に代替することが著しく困難なサービスを提供する事業が形成する国民生活および社会経済活動の基盤であり、その機能が停止、低下または利用不可能な状態に陥った場合に、わが国の国民生活または社会経済活動に多大なる影響を及ぼす恐れがしょうじるもの」として「情報通信」「金融」「航空」「空港」「鉄道」「電力」「ガス」「政府・行政サービス(地方公共団体を含む)」「医療」「水道」「物流」「化学」「クレジット」「石油」の14分野を重要インフラとして特定している。

マクニカネットワークスでは、この14分野の企業・組織を対象に、1社500台までの端末調査を最大30社まで提供する。申込期限は5月29日までで、同社のウェブサイトから申し込める。リモートから各種サービスが提供される。

具体的には、同社が提供するセキュリティツールを使って端末をスキャンして、その結果を同社の分析サーバーにアップロードし、同社のセキュリティ研究センターなどに在籍するセキュリティアナリストが分析する。分析結果はメールなどで報告される。

無償提供の背景について同社 代表取締役社長の池田遵氏は、新型コロナウイルスの流行を受け、医療機関をはじめとする重要インフラに多大な負担が掛かっている現状を指摘した上で、こうした重要インフラがサイバー攻撃などの被害を受けた場合には深刻な事態に陥るリスクがあると考えられることから「国民生活を守るお手伝いを何かできないかと考え、リスク調査サービスを無償提供するに至った」と明かした。

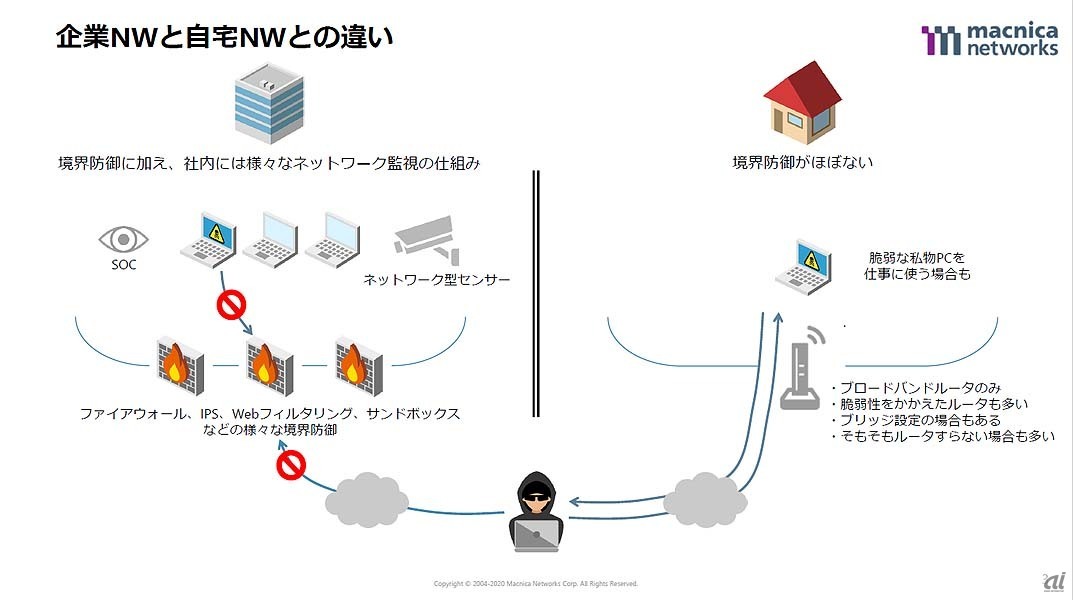

日本国内のセキュリティ動向を説明した同社 セキュリティ研究センターの政本憲蔵氏は、リモートワーク/テレワークが急速に増加している現状について、「企業ネットワークで使われていたPCを自宅に持ち帰ると、その時点でセキュリティレベルが大きく低下する」と指摘した。企業ネットワークでは通常手厚い境界防御対策が施されており、そもそも外部からの侵入が困難だった。仮に侵入を許しても、社内ネットワークから外部に設置されたコマンド&コントロール(C&C)サーバーに通信しようとした際にこれを検知して遮断するような対策も実装されていることが多い。

一方、一般的な家庭のインターネット接続環境では、防御策として用意されているのはブロードバンドルーターのみのことが多く、それすら使われずにPCがインターネットに直結しているような環境も少なくない。この結果、例えば、社内ネットワークに接続されていた際には境界防御で保護されているために深刻な問題にはならなかった“危険なポート”が開いたままになっているPCも多いという。

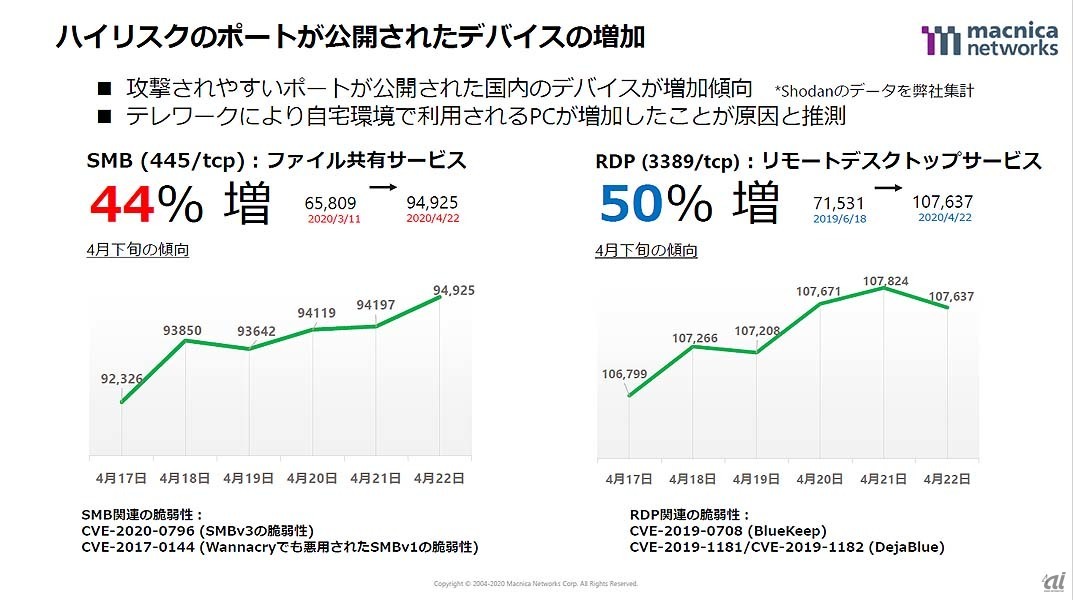

同社の分析では、3月11日~4月22日までの6週間でSMB(ファイル共有サービス、445/tcp)ポートが開いているPCの台数が6万5809台から9万4925台に増加、RDP(リモートデスクトップサービス、3389/tcp)が開いたままになっているPCは2019年6月18日の7万1531台から2020年4月22日には10万7637台へと増加しているという。この結果は、従来は企業内ネットワークなどの境界防御で守られていたPCが直接インターネットに接続されてしまうことで脆弱性が露呈したものと考えられるという。

さらに、同社が設置したハニーポットに対する攻撃数のデータからは、実際にSMBやRDPに対する攻撃が顕著に増加していることが分かっている。他にも、「covid」「corona」「c0vid」といった文字列を含む疑わしいドメイン名の取得申請が増加していたり、世界保健機関(WHO)を装ってマルウェアのダウンロードを誘導しようとするメールが発見されたりしているなど、サイバー犯罪者の攻撃が活発化している状況が紹介された。

家庭に設置されているブロードバンドルーターにもさまざまな脆弱性が報告されており、設定や運用状況によっても侵害リスクが高まる可能性があるなど、家庭からのテレワーク環境で企業内ネットワークと同等のセキュリティを維持するのはそもそも困難という認識から、同氏は「感染を前提に行動した方がいい」と指摘する。

その意味としては、テレワーク状況からオフィスに復帰する際に、テレワークで利用していたPCは何らかのマルウェアに感染した可能性が高いと想定し、十分な確認を行った上で社内ネットワークに接続しないと二次感染を引き起こすリスクが高いと考えるべきだ、ということになる。

今回無償で提供される「侵害リスク調査サービス」は、侵入を防ぐ「未然防止の観点」に加え、既に端末に侵入されていることを想定した「実影響の有無の観点」の両面からチェックを行うことが特徴となる。

未然防止の観点では、「ブラウザーやプラグインの脆弱性」「オンライン会議ツールの脆弱性」「IPアドレスのチェック」の3点に重点を置き、セキュリティ侵害につながる“穴”が放置されていないかどうかをチェックする。

続いて、実影響の有無の観点では、端末にマルウェアなどが侵入したかをチェックして、仮に侵入されていた場合はその端末が社内ネットワークに接続される前に対処できるようにする。使用するツールは台湾のTeamT5製のツール「ThreatSonar」で、同社から無償提供を受けたものだという。このツールはインストール不要でスキャンを行い、スキャン終了後は自動的にPCから削除される。一般的なウイルス対策ソフトがディスクストレージを対象にマルウェアのファイルを探すのに対し、このツールではメモリー上でのみ展開される、いわゆる「ファイルレスマルウェア」などの検出にも対応し、さらにスキャン時に存在しているマルウェアだけでなく、過去の侵入の痕跡を見つけ出すこともできるという。

なお、このサービスは一般企業向けに有償提供することも予定されており、その場合は今回の無償提供と同等規模の端末500台の場合で約300万円となる予定だという。