米国のソフトウェア会社Kaseyaが、顧客とするマネージドサービスプロバイダーなどを狙った「REvil」ランサムウェアのユニバーサル復号キーを入手した。

Kaseyaは7月に入り、ランサムウェア攻撃を受けたことを明らかにした。約20日を経て、7月22日に復号ツールを入手したと発表した。

この攻撃で、顧客約60件が直接侵害されただけでなく、影響は1500社に及んだとみられている。攻撃が原因で、スウェーデンのスーパーマーケットチェーンCoopのレジはほぼ1週間停止したという。全国で利用されているCoopのレジは、Kaseyaが提供するサービス「VSA」の汚染されたソフトウェア更新を通して感染した。Kaseyaのソフトウェアを使用するニュージーランドの学校なども影響を受けたという。

Kaseyaは、ニュージーランドを拠点とするセキュリティ会社Emsisoftと協力しており、Emsisoftが復号ツールを使用して、REvilで暗号化されたファイルなどのロックを解除できることを確認したという。

Kaseyaは、「われわれは、サードパーティーから復号ツールを入手したことを確認できている。現在、ランサムウェアの影響を受けた顧客が彼らの環境を復元できるよう、チームが積極的に支援している。復号ツールに関連する問題などは報告されていない」と述べている。

「KaseyaはEmsisoftと協力して、顧客に関わる取り組みをサポートしている。Emsisoftは、復号キーが被害者の環境のロック解除に有効であることを確認済みだ」(Kaseya)

REvilはランサムウェアをサービスとして(RaaS:Ransomware-as-a-Service)サードパーティーの犯罪組織に販売したとみられている。

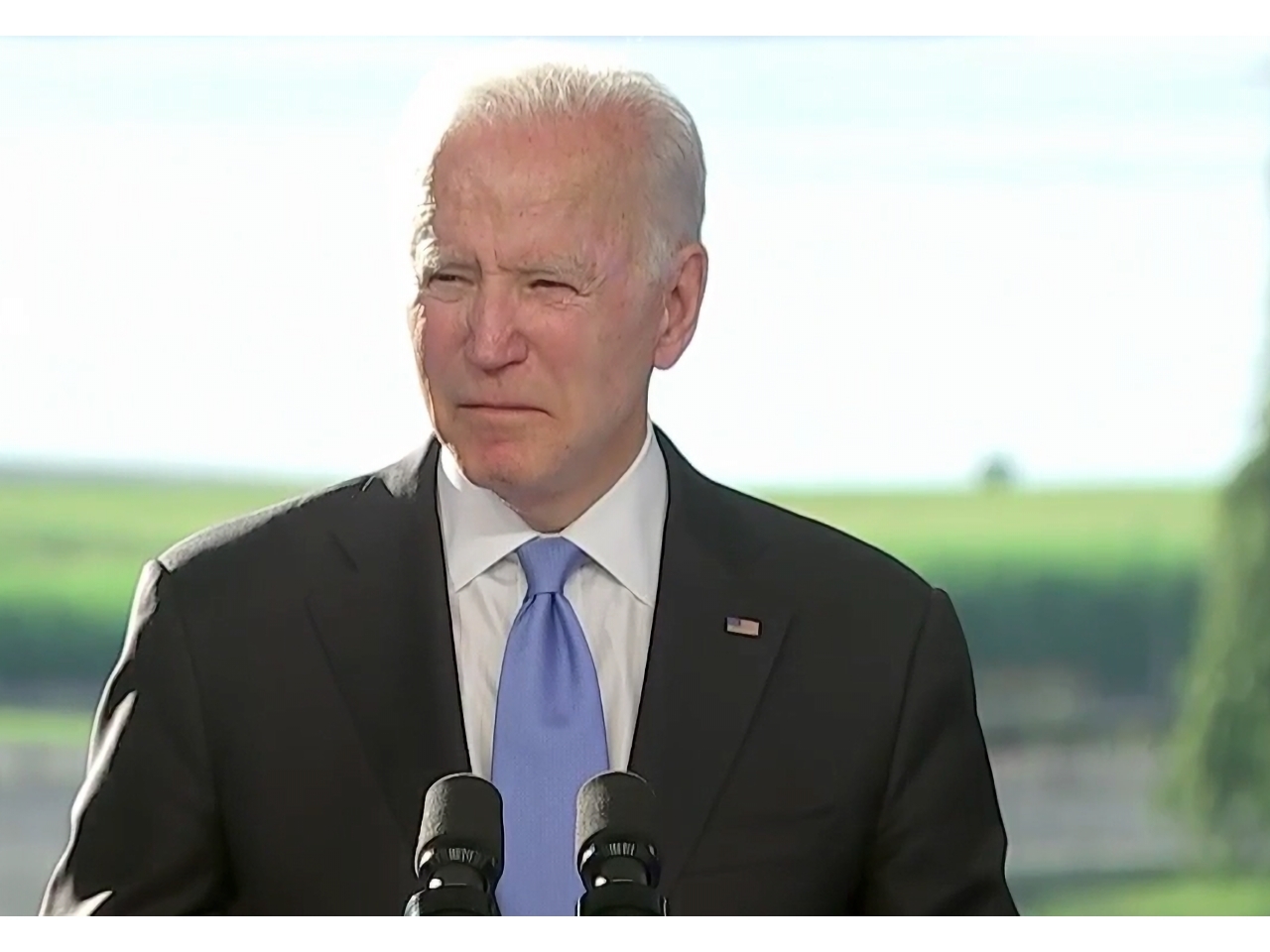

Joe Biden米大統領は約2週間前、ロシア政府に対し、米国の企業を狙うロシアのサイバー犯罪者を取り締まるよう求めた。その後、REvilグループのウェブサイトはオフラインになった。

Biden大統領は6月、ロシアのVladimir Putin大統領に対し、重要インフラはこの種のサイバー攻撃の「対象から外す」べきだと話したという。5月には、米石油パイプライン大手のColonial Pipelineがハッカー集団「DarkSide」によるランサムウェア攻撃を受け、米東海岸の燃料供給が部分的に混乱する事態に陥った。

Colonialへの攻撃は、ロシアを拠点とするランサムウェアを外交問題へと発展させ、REvilが活動を停止するきっかけになったと考えるセキュリティ専門家もいる。

Kaseyaに攻撃を仕掛けたグループは、全ての被害者が利用できる復号ツールを提供する見返りとして、身代金7000万ドル(約78億円)を要求したと報じられたが、同社が支払ったかどうかは明らかにされていない。Kaseyaの広報担当社はThe Guardianに対し、「信用できるサードパーティー」から復号キーを入手したと伝えた。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。