Googleは、ソフトウェアなどにおける未修正の状態の脆弱(ぜいじゃく)性を悪用するサイバー攻撃の「ゼロデイ攻撃」に関する分析結果を公表した。近年の発生件数の推移を踏まえ、ゼロデイの検出と被害のペースが今後高止まりする可能性が高いだろうとしている。

この分析は、同社の脅威分析グループ「TAG」と同社の傘下でセキュリティサービスを手掛けるMandiantが共同で行ったもの。エンドユーザー向けのプラットフォームや製品(モバイル端末やOS、ウェブブラウザー、その他アプリケーションなど)と、企業向けセキュリティ製品や技術などの2つの観点からゼロデイについて分析した。

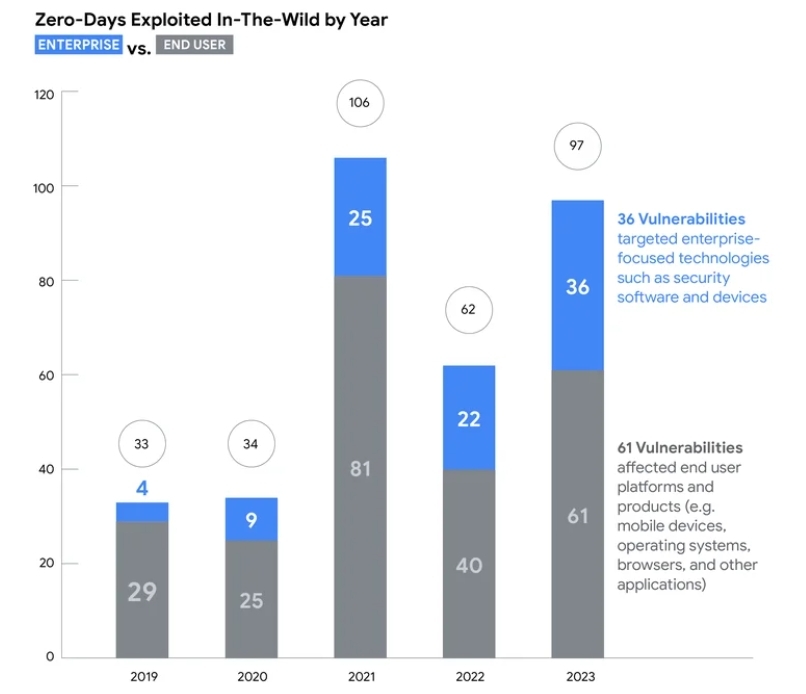

2019~2023年に確認されたエンドユーザー向けと企業向けの製品やテクノロジーにおけるゼロデイ攻撃の件数の推移(Googleより)

まず2023年の動向について、同社では悪用が行われたと判断した97件の脆弱性を追跡し、このうち29件の脆弱性の発見に同社が関与したとする。脆弱性の検出件数は、2022年の62件から約64%増加した一方、2021年の106件よりは少なく、今後高止まりする可能性が高いとしている。他方で、特に企業向け製品や技術に関する脆弱性の悪用は、2022年の22件から2023年では36件に増加し、同社は少なくとも2019年以降に、攻撃者が企業側を標的にする傾向が強まっていると見る。

また、サードパーティーのコンポーネントとライブラリーの脆弱性が主なアタックサーフェス(攻撃対象領域)となっており、この分野の脆弱性が悪用されると、広範囲の複数の製品にその影響が及ぶと指摘している。

さらに、「Commercial Surveillance Vendors」(CSVs)と呼ばれる組織体がスパイウェアを使って収集した情報を攻撃者に販売し、ゼロデイ攻撃に関与するケースも増えているとも指摘する。2023年に観測された同社やAndroid製品に関するゼロデイ攻撃の75%、ウェブブラウザーとモバイル端末に関するゼロデイ攻撃の60%以上でCSVsの関与が疑われるという。

このほかの動向では、中国のサイバースパイ組織による攻撃が2022年の7件から2023年は12件に増加し、国家的関与が疑われるケースの中で多いという。明確な金銭目的のゼロデイ攻撃は10件あり、「FIN11」と呼ばれる攻撃グループが3つの異なる脆弱性を悪用したケースや、少なくとも4つのランサムウェア攻撃グループが別の4つの脆弱性を別々に悪用していたケースが確認された。

同社はこの分析を踏まえて、以下の6つの推奨事項を提起している。

- セキュリティ業界の危機を解決する重要な方法とは、透明性と情報開示である。できる限り速やかに教訓とパッチを公開すべきである

- 組織は、自分たちや関係者に損害をもたらす脅威への対応を最優先にした防御戦略を講じるべきである

- 強固なセキュリティ基盤を構築すること。攻撃者に単純な手法での攻撃を成功させないようにすることが重要であり、強固なセキュリティ基盤によって、攻撃者がゼロデイを仕掛けざるを得ないようにさせる(攻撃の実行自体を難しくさせるという意味)

- ソフトウェアや製品のベンダーは、自社の製品がゼロデイ攻撃の危機に直面する事態や対応などについて、製品を設計する段階から考慮しておくべきである。(Googleが長年推奨している)迅速な脆弱性情報の提供や修正パッチの公開という対応は(これからも)変わらない

- リスクの高いユーザーは、iPhoneを使用しているならロックダウンモードを有効にし、「Pixel 8」を使用しているなら「Memory Tagging Extensions」(MTE)を有効にしてほしい

- リスクの高い「Chrome」ブラウザーのユーザーは、設定で「常に安全な接続を使用する」(HTTPS接続ではない場合に警告が出る)を有効し、「v8 Optimizer」(Chromeブラウザーに搭載されているJavaScript最適化エンジン)を無効にすることが望ましい

(※初出時に複数の記載の誤りがあり、2024年4月16日に当該箇所を訂正いたしました。お詫びいたします。)