現在、ワームによる被害が広まっている。前回までは、外部でワームに感染したPCを、企業ネットワーク内に持ち込むことにより広がる感染の被害を防ぐ仕組みとして「検疫ネットワーク」を紹介した。今回からは、外部からのワームの侵入や内部でのワームの拡散を防ぐ「侵入防止システム(IPS)」の仕組みや効果について、2回に分けて解説する。

IPSは従来のIDSに防御機能を追加したもの

従来から侵入検知システムIDS(Intrusion Detection System)という仕組みがあり、数多くの製品が存在する。IDSの目的は主に、「侵入行為を検知して、検知結果を管理者に通知すること」であった。しかし、IDSで検知することができても、管理者がそれを知ったときには侵入行為は行われてしまっている、という問題があった。

そこで、「侵入を検知して、自動的にその侵入行為から防御すること」を目的とした侵入防止システムIPS(Intrusion Prevention System)が登場した。つまり、IPSは、IDSの持つ機能に加えて、検知した侵入行為を自動的に遮断する機能を持つものである。この防御機能を追加したことで、IPSには、IDSとは違った機能や性質が求められる。

IPSはインラインで設置する

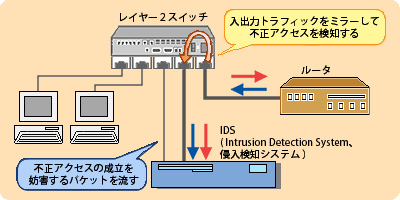

IDSの場合、IDSの監視用インタフェースをネットワークに接続し、ネットワーク上を流れるパケットをコピーして内容をチェックすることによって不正なパケットを検知する。

監視用インタフェースの接続方法にはさまざまなものがあるが、現在主流となっているのはミラーリング機能を実装したスイッチを利用する方法である(図1)。スイッチのポートの1つを、指定したポート(ソースポート)に流れるパケットをコピーして出力する「ミラーポート」として設定し、そのミラーポートにIDSの監視用インタフェースを接続してキャプチャする方法である。

もちろん、パケットをコピーしているだけなので、もともとのパケットは通常通り転送される。このため、パケットが不正であるとIDSが検知した場合でも、そのパケットを遮断することはできない。

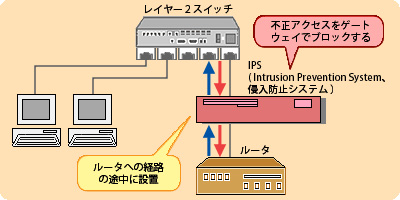

これに対して、IPSでは、IPS装置をネットワークに挿入する(図2)。これを「インライン接続」と呼ぶ。IPS装置はブリッジと同じように動作するため、ネットワーク構成への影響はない。

しかし、ブリッジとは異なり、パケットを詳細に分析して検知処理を行う必要があるため、転送処理だけでなく、検知処理も含めたスループットが高くないと、ネットワークの性能がダウンしてしまうという問題がある。

また、挿入したIPS機器が故障した場合などにネットワークがストップしてしまわないよう、冗長化などの機能も必要となる。IPS機器によっては、電源を二重化した製品や、故障が生じた場合でも通信が遮断されないように「Fail-Open機能」を備えている製品がある。IDSとIPSの防御機能の違い

実は、現在のIDSは、検知機能のほかに遮断機能も実装したものが多い。例えば、攻撃がTCPを用いていて行われた場合に、IDSからTCPリセットパケットを送信してそのTCPセッションを切断する。このほか、別に設置されたルータやファイアウォールのアクセス制御の設定を動的に追加すして、その送信元IPアドレスからの通信を一定時間遮断する方法もある。

IDSに実装されているこれらの遮断機能を使用すれば、IPSでなくても侵入行為から防御することができると思うかもしれない。しかし、IDSが侵入を検知した時には、すでにその攻撃パケットは宛先に届いてしまっている。TCPリセットパケットを送信したり、ファイアウォールの設定を変更したりしたとしても、その時には既に攻撃は成功してしまっており、手遅れになっている場合が多いのである。

これに対してIPSは、パケットが正当なものと判明するまでは宛先に転送しない。このため、攻撃パケットが宛先に届くことはなく、検知さえすれば防御することができるのである。

IPSはIDSよりも高い検知精度が求められる

IDSやIPSの問題は、正常なアクセスを不正として判断して検知してしまう「false positive」(誤検知)と、不正なアクセスを正常なアクセスと判断して検知しない「false negative」(検知漏れ)が発生してしまう点である。

IDSの場合、基本的には攻撃を検知して管理者に通知するだけであるため、「false positive」が多い場合は、管理者がアラームの内容を調査する手間は増えることはあっても、実際のネットワークの利用には影響が出ることはない。

しかし、検知した攻撃を自動的に遮断する機能を持つIPSの場合は、この「false positive」が発生してしまうと、正常なアクセスを遮断してしまうことになり、ネットワークの利用に影響が出ることになる。このため、IPSでは、IDSよりも高い検知精度が求められる。

そこでIPSでは、パケットをIDSよりも詳細に分析し、さらに、いくつかの検知アルゴリズムを組み合わせて検知することによって、検知精度を高めている。しかし、検知精度を高めようとすると、多くの処理が必要となるため、リアルタイムに検知することが難しくなる。このため、専用のASIC(Application Specific Integrated Circuit)を搭載するなどして、複雑な検知処理を高速に行えるようにしている製品が多い。

以上、今回は、IDSとIPSの違いについて主に説明した。次回は、IPSでワームを検知するための検知アルゴリズムと、効果的な設置形態について解説する。