検査手法

ディレクトリトラバーサルは、通常の手法では変更できないHiddenフィールドやCookieに脆弱性が存在することが多々ある。このため、「第5回:XSSの脆弱性を検査する方法」にて説明したような検査ツールをこの検査でも用いる。

この脆弱性の検査では、多くの場合、指定したファイルの内容がHTTPレスポンスに含まれるので、そのファイルに存在する文字列を検索することで脆弱性の有無が判断できる。

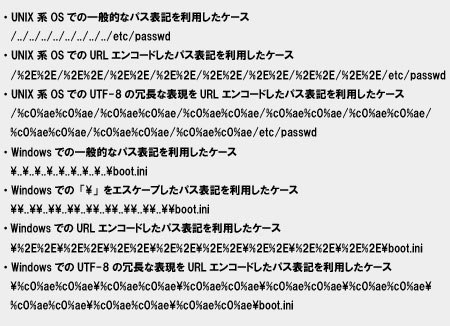

使用するデータは、OSの設定ファイルなど存在していることがわかっているファイルを相対パス表記で表したものだ。こうしたデータには、以下のようなものがある。

このようなデータを送信し、HTTPレスポンスにファイルの内容が含まれていた場合、脆弱性があると判断できる。上記の例であれば、以下のような文字列を検索する。

- UNIX系OSの場合 root:

- Windowsの場合 [boot loader]

この手法では、うまく脆弱性を発見できないケースがある。その場合、任意のディレクトリに設置したファイルにアクセス可能かどうかを、OSのログなどを用いて確認する。

例えば、「../../../../../../tmp/test.txt」を入力して、「/tmp/test.txt」に指定したデータが出力されているかといったことを確認する。