ネットバンキングを経路にして銀行口座から預金が盗み取られる犯罪は、これまで海外で大きな問題となっていた。だが、ここに来て日本でも大きな問題となり得る状況になっている。4月14日にラックなどが開いた会見では、ネットバンキングを悪用した不正送金に対する注意喚起が呼び掛けられた。

ラックの取締役で最高技術責任者(CTO)兼サイバー・グリッド・ジャパンゼネラルマネージャー(GM)である西本逸郎氏が、ネットバンキングを悪用した不正送金の被害の実態を見せた。不正送金の被害は2013年6~12月に1315件、約14億600万円と急増し、過去最大になったという警察庁の発表資料を公開。この水準では2014年の同被害額は24億円に達すると警告を発した。

ラック 取締役CTO兼サイバー・グリッド・ジャパン GM 西本逸郎氏

ラック セキュリティ・コンサルタント 三宅康夫氏

不正に送金するマルウェア「Zbot」の検出数も2013年同時期から急増しており、明らかに日本が狙われていることが判明している。日本は消費者保護が行き届いているが、それが結果的に消費者の警戒心を薄くし、攻撃者にとって魅力の高い市場になってしまっていると指摘した。

ラックのセキュリティ・コンサルタントである三宅康夫氏は、2005年から確認され始めた不正送金犯罪は、2008年に英国、2010年に米国が狙われ、対策が進むと海外に標的を拡大、2013年からは日本が標的になっているとした。攻撃者は常に、対策が行き届いていない国を標的にするためだ。

「不正送金犯罪は、日本の銀行を“狙い撃ち”している。OSではWindows XP/Vista/7が、脆弱性ではJavaとAdobe Flashが狙われている」(三宅氏)

不正送金にはマルウェアが利用されるが、感染経路は改ざんされたウェブページの閲覧と、メールに添付されたウイルスの実行やメール本文にあるリンクのクリックの大きく2つの経路がある。ユーザーのPCに前述したような脆弱性が存在している場合、ウェブページを閲覧しただけでマルウェアに感染してしまう。

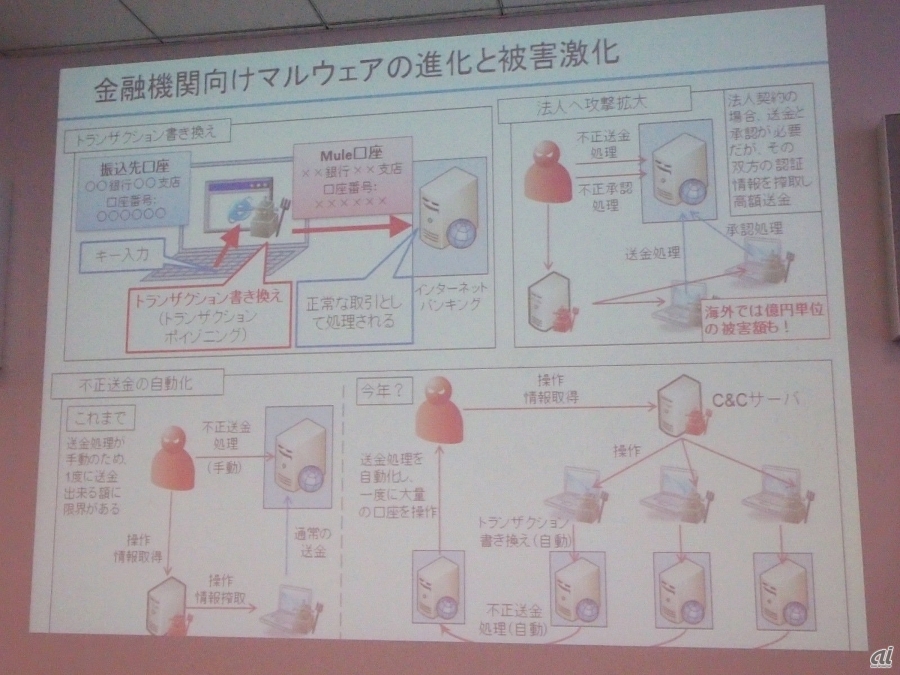

金融機関向けマルウェアの進化と被害激化

金融機関向けマルウェアの進化と被害激化

※クリックすると拡大画像が見られます

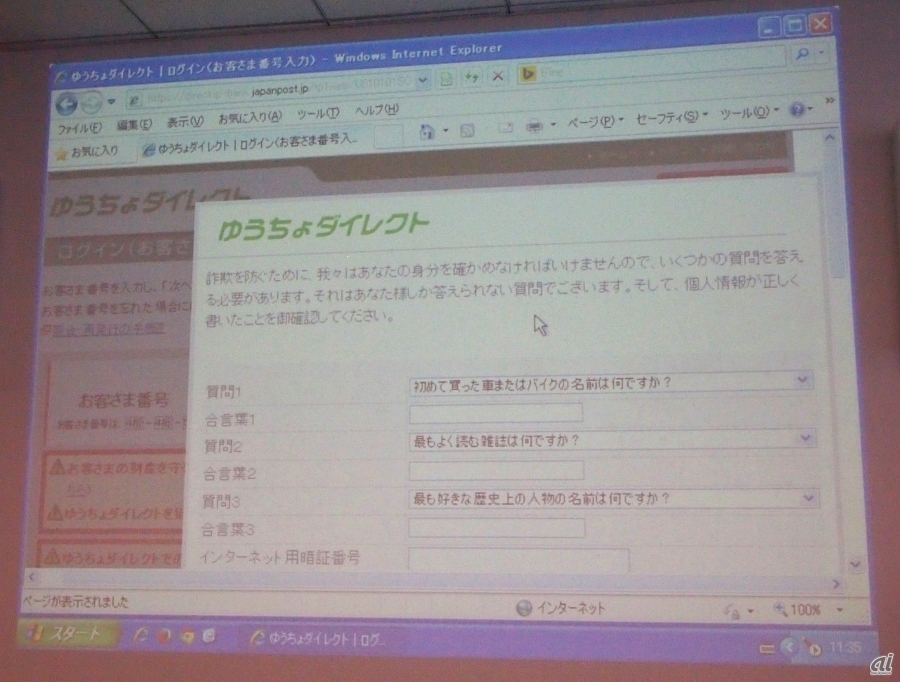

MITB攻撃で挿入されたポップアップ画面

MITB攻撃で挿入されたポップアップ画面

※クリックすると拡大画像が見られます

実際の不正送金は、マルウェアがユーザーのネットバンキング操作を検知して、偽のページを表示してログイン情報を盗み出したり、ユーザーが入力した送金操作を書き換えて犯罪者の口座に振り込ませたりしてしまう。これらは“Man in the Browser(MITB)”という手法が使用される。MITBは、マルウェアがHTTPやHTTPSの通信の中間に入り込んで、HTMLを改ざんする。

不正に送金するなどの金融機関系マルウェアは、GmailやHotmail、Amazonなど世界的に著名なサイトのほか、日本の銀行も対象としており、これらのサイトのIDとパスワードを組み合わせたログイン情報を盗み出すものものあり、メールソフトやブラウザ、FTPなど100個以上のアプリケーションのパスワードを盗むものも確認されている。

特定の銀行を狙う犯罪組織は、その攻撃傾向から大手を狙う組織や地方銀行を狙う組織など3種類があると指摘されている。不正送金は個人だけでなく法人も標的になりつつあり、送金状況によっては黒字倒産の可能性もあると三宅氏は指摘する。基本的には脆弱性対策をしっかり実施し、画面の改ざんに気付ければ、多くの被害は防げるとした。

セキュアブレイン 取締役兼CTO 星澤裕二氏

セキュアブレインの取締役兼CTOである星澤裕二氏は、不正送金の手口が従来のフィッシングからマルウェアに移行しており、現在ではマルウェアが92.3%を占めるまでになっていると説明した。不正送金の手法には、銀行のコンテンツを改ざんしてIDやパスワード、第2暗証番号、合い言葉などを入力させ認証情報を入手する手法と、ユーザーの送金処理に割り込んで送金先や金額を変更してしまう手法が多く確認されており、いずれもMITB攻撃によるものであるとした。

星澤氏は、会見の中でマルウェアが改ざんする場面を見せた。ゆうちょ銀行でポップアップ画面の挿入や注意喚起画面のスキップ、正規のツールである「WebTaster」による三井銀行の注意喚起画面の削除、みずほ銀行の注意喚起画面の改ざん、サンプルの銀行への送信データの改ざんを実演して見せ、ツールで簡単に情報を盗み出したり改ざんできたりすることを示した。星澤氏によると、同社のフィッシング対策システム「PhishWall」では2013年1月~2014年3月に約3万9000台が感染を検知しており、その約4割が2週間以上感染を放置しているという。