標的型攻撃をはじめとした未知の脅威に対する対策法については、以前の記事で解説しているので、そちらを参考にしていただきたい。

要点としては、現在多くの企業において、既存のセキュリティ網で未知の脅威(未知のURL、未知のファイル)を「リアルタイム」で自動分析するための”人口知能(AI)”が現在ほとんどの企業で欠けている。その部分を外部セキュリティサービスや自社のセキュリティ監視センター(SOC)で事後分析する形で補うのではなく、既存のセキュリティ境界線(特にウェブとメール)にリアルタイム脅威分析のための製品、サービスを組み込むことで、運用に過剰な負荷を要しない、理想的な多層防御が可能となるという内容である。

米国ではすでに攻撃を受けることを前提とした対策を講じる「脅威インテリジェンス(Threat Intelligence:TI)」といったジャンルの技術として注目を集めている。本来ならば、上記観点を入口対策・出口対策の実施項目として明確に打ち出すべきだと筆者は考える。標的型攻撃で利用される罠(不正URLやマルウェア)は止められないので、侵入してくる前提で考慮すべきである。

仮に企業内に侵入してきたとしても、実際に攻撃者が情報に辿り着くまでに発生する不審なイベントフェーズはいくつか存在し、いずれかのポイントで適切な防御対策が講じられていれば大事には至らない。しかしながら、不正侵入される前提すらない企業が多いのも実情で、上記(2)で言及されている内部対策も標的型攻撃対策の一環として、また内部不正に対する抑止力としても、検討すべきである。

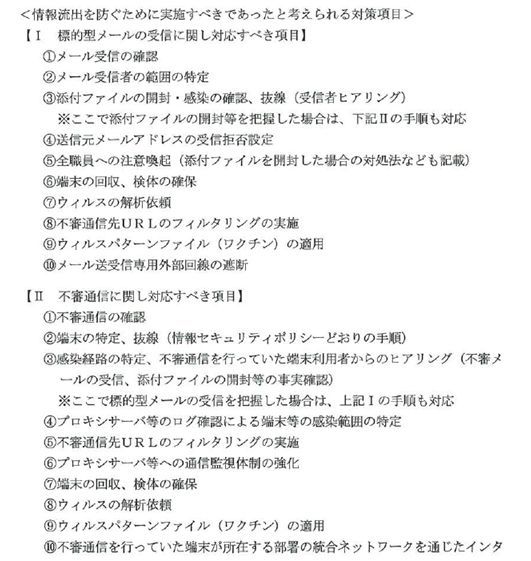

標的型メールの侵入を許してしまった場合の対応方法については、日本年金機構の報告書にある通り、下記のポイントに留意した運用を徹底しておくことで、原因と影響範囲の迅速な特定が可能となる。

(出典:日本年金機構「不正アクセスによる情報流出事案に関する調査結果報告」から抜粋)

上記項目にあるようなログから不正を洗い出す作業は、マンパワーだけでは対応しきれない作業ボリュームである。ログ統合管理システム(SIEM)や、TIを組み込んだフォレンジック製品、サービスを活用し、膨大な情報の中から「ある程度」自動的に不正な因子をあぶり出す必要がある。

特に標的型攻撃の主なルートとなるウェブとメールについては、専用のゲートウェイを採用し、業務ウェブとメールアクセスを集約することで監視ポイントを集約、効率的な監視が可能となる。