下記の通り、IPAの報告書によると、標的型のフィッシングメールは、単にマルウェア付きや不正なリンクを入れたメールを送信してくるのではない。標的から「信頼」を得るための一工夫をした上で、標的が安心して添付を開く、リンクを開くといった、よりマルウェア感染の確度を上げるための策を講じている。

人的な安全管理措置で対応すれば、標的となる社員がこれらメールに対して警戒心を持って対応できる可能性はある。成りすましをした攻撃者と何度もメールをやりとりし、あるレベルの信頼を持ってしまった状態であれば、警戒心は自ずと下がり、メールに含まれる地雷を踏んでしまいかねない。

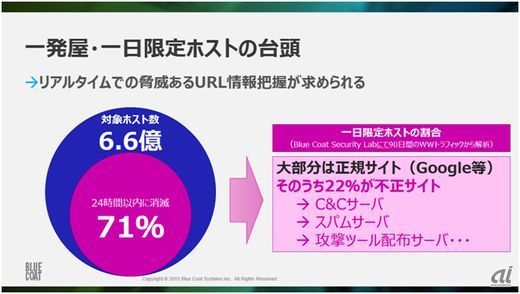

また、筆者が所属するブルーコートシステムズの調査によると、調査期間中(2014年12月~2月の90日間)、6億6000万あるインターネット上のサーバ、ホスト、URLのうち、70%が24時間以内に消滅するテンポラリのサイトだった。かつ攻撃者が足の付かないサーバとしてマルウェア、スパム、攻撃指令などが22%占めている。このようなテンポラリでしか存在しない悪意あるサイトのURLは、当然ながらブラックリストのような静的フィルタリングでは対応できずにユーザーの手元に届いてしまう。

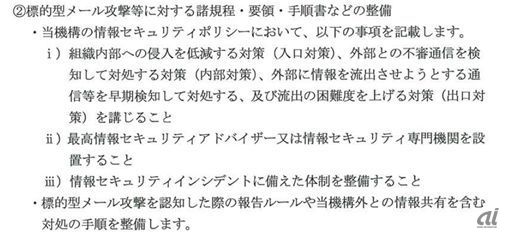

人的安全管理措置はあくまで補助的な対策であって、できることならばメールフィルタが未知の怪しい添付ファイルや地雷サイトへのURLリンクを検知、除去できることが望ましい。しかしながら、そのための施策はガイドラインにも記載はない。また下記の通り、今回の日本年金機構の報告書にある「今後の対策」でも方向性のみが記されているだけである。

(出典:日本年金機構「不正アクセスによる情報流出事案に関する調査結果報告」から抜粋)