「Windows Defender」などが使用するマルウェア対策エンジンの深刻な脆弱性について、Microsoftが臨時の更新プログラムをリリースしている。これらの脆弱性を発見したのは、英政府通信本部(GCHQ)のサイバーセキュリティ部門である英国家サイバーセキュリティセンター(National Cyber Security Centre:NCSC)だ。

NCSCがWindows Defenderを調べたところ、「Microsoft Malware Protection Engine」に深刻なリモートコード実行の脆弱性があることが分かった。

新たに発見されたこれらのバグ(「CVE-2017-11937」と「CVE-2017-11940」)は、Malware Protection Engineが特定の攻撃ファイルをスキャンするときに、メモリ破壊を引き起こす可能性がある。

「攻撃者がこの脆弱性を突くことに成功した場合、『LocalSystem』アカウントのセキュリティコンテキストで任意のコードを実行して、そのシステムを乗っ取ることが可能になるおそれがある。その後、攻撃者はプログラムのインストール、データの閲覧、変更、および削除、完全なユーザー権限を持つ新規アカウントの作成などを行うことができる」(Microsoft)

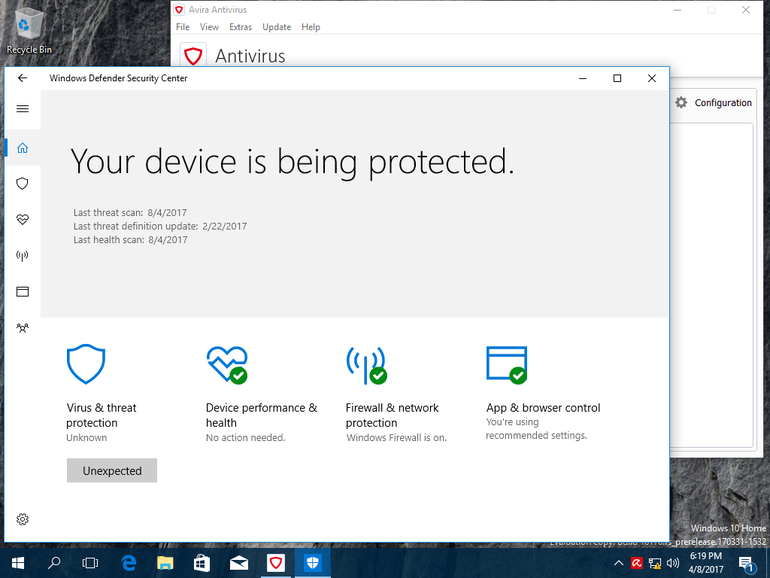

提供:Microsoft

攻撃者は標的を悪意あるウェブサイトに誘導したり、特別な細工を施したファイルを電子メールやインスタントメッセージとして送信したりすることで(このファイルを開くと、Malware Protection Engineによって自動的にスキャンされる)、このエクスプロイトを実行することができる。

攻撃者は、同マルウェアエンジンがスキャンを実行するサーバ上の共有ロケーションに、その攻撃ファイルをアップロードすることもできる。

これら2つのバグは、リアルタイム保護が有効になっているシステムにとって、より大きな脅威になるかもしれない。そうしたシステムでは、同マルウェアエンジンが全てのファイルを自動的にスキャンするように設定されているからだ。リアルタイム保護が無効になっているシステムでは、攻撃者はスケジュールされたスキャンが実行されるまで攻撃を開始できない。

これらのバグは、サポート対象のあらゆる「Windows」PCおよびサーバプラットフォームのWindows Defenderのほか、「Windows Intune Endpoint Protection」「Security Essentials」「Forefront」「Endpoint Protection」「Exchange Server 2013」「Exchange Server 2016」にも影響を及ぼす。

これらのバグは一般に開示されておらず、悪用された事例も確認されていないとMicrosoftは述べている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。