SSL化の過信は禁物、待たれるSSL/TLSの新バージョン

SSLサーバ証明書は1種類だけではない。「ドメイン認証(DV)」「企業認証(OV)」「EV認証(EV)」の3種類が存在する。また、SSLサーバ証明書は一般的に、認証局(CA:Certification Authority)により発行されるが、個人でも作成できる。企業などの場合で、社内でしか閲覧しないような内部サイトの場合は、こうした「オレオレ証明書」が使われる。

DV証明書、OV証明書、EV証明書の違いは信頼性である。CAがSSLサーバ証明書を発行するとき、DV証明書はそのドメインが存在するかどうかの確認しかしない。最近は無償のSSLサーバ証明書もあるが、そのほとんどがDV証明書だ。OVは、その企業が実在するかどうかを確認するので、DV証明書に比べれば信頼性が高いといえる。さらに高い信頼性を実現するのがEV証明書だ。EV証明書では、その企業について厳格な調査を行う上に、強度の高い暗号方式も用意されている。

前述した、たとえSSL化されているウェブページでも警告が表示されるのは、DV証明書を使用しているケースだ。ドメインさえ取得していれば誰でもSSLサーバ証明書を発行してもらえるので、サイバー犯罪者がフィッシングサイトをSSL化してユーザーをだましやすくすることに悪用できる。警告が表示されるのは、こうした詐欺サイトである可能性もあるためだ。

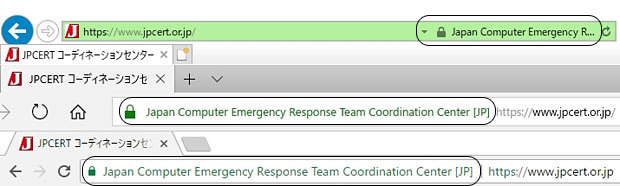

一方で、Chromeでは「保護された通信」と表示される。さらにEV証明書では、アドレスバーが緑色で表示されることに加え、企業名や団体名も表示される。証明書の種類によって表示を変えることで、ユーザーに信頼性と安全性を訴えているわけだ。また、ウェブサイトを公開している企業にとっても、信頼性と安全性をアピールできるというメリットがある。

EV証明書によるJPCERT コーディネーションセンターのウェブサイトの表示例(上からInternet Explorer、Edge、Chromeの各ブラウザ)

常時SSL化を実現する際には、OV証明書とEV証明書を適材適所で使い分けることが、運用面でもコスト面でも有効と考えられる。最近では無線LANにおける暗号化方式である「WPA 2」に、暗号通信を解読される脆弱性が発見され、対策が進んでいる。しかし、SSL化によって暗号化していれば、たとえWAP 2の暗号を解読されても、SSL/TLSによって暗号化されているので安全といえる。

しかし、SSL/TLSにも複数の脆弱性が発見されており、現在ではTLS 1.3のみが有効とされている。こちらの新バージョンの登場も待たれるところだ。さらに、SSL化がセキュリティ対策の穴になってしまうケースもある。多くのセキュリティ対策機器は、SSL化された通信はチェックしないため、マルウェアなどの危険な通信を見逃してしまう。セキュリティベンダーでは、SSL暗号通信の終端に対策機器を設置するなど工夫しているが、常時SSL化は一般化する中で抜本的な対策が求められている。