企業はサーバで多くのジョブを実行可能にするコンテナの利便性を好んでいる一方で、仮想マシン(VM)よりもセキュリティの懸念があるという点から避けようともしている。IBMは、従来のコンテナ設計よりもセキュリティを強化した「Nabla」コンテナというソリューションでこの矛盾を解消できると考えている。

IBM Researchのディスティングイッシュド・エンジニアであり、Linuxカーネルの花形開発者でもあるJames Bottomley氏によると、コンテナや仮想マシンの土台に潜むセキュリティの問題は、垂直型攻撃プロファイル(VAP)と水平型攻撃プロファイル(HAP)の2つに大別できるという。

ウェブリクエストによる入力からデータベースの更新、出力に至るまでのあらゆるサービスを縦断するすべてのコードは、他のプログラムと同様に、バグから逃れることができない。こういったバグの密度はコンポーネントによってさまざまだが、実行時にそれらコンポーネントとのやり取りが多ければ多いほど、脆弱性を外部にさらけ出す可能性も高くなる(極端な例を挙げると、OSやプログラムにどれだけ多くのコードがあったとしても、実行されなければ何の問題もない)。これがスタックにおけるVAPと呼ばれるものだ。しかし、クラウドのプロバイダーとテナントの間でVAPを分離し、テナント側の負担を小さくしたとしても、プロバイダー側のスタックには物理サーバホストやVMに制御を移管されかねない脆弱性が存在する可能性もある。こうした隔離を台無しにする脆弱性がHAPと呼ばれる。

HAPは一般的ではないとはいえ、システムを破壊する力がある。Bottomley氏はこれを、「企業を破滅に追いやる可能性があるイベント」と表現している。

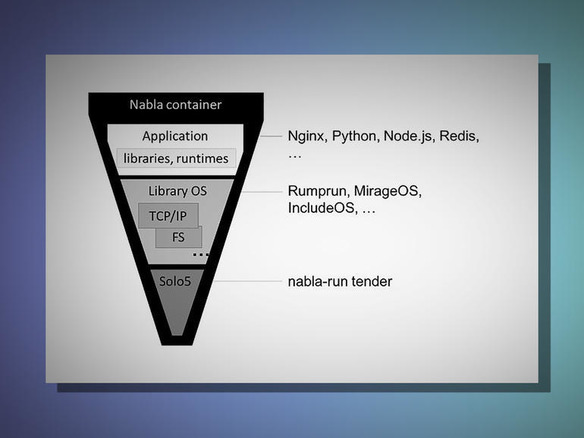

HAPに対するIBMの答えがNablaだ。セキュリティを第1に考えたこの新型コンテナの核となる設計目標は、コンテナのランタイムとOSカーネルのシステムコール(syscall)との間のインターフェースを、最小限のコードでエミュレートするサンドボックスを作り上げるというものだ。これにより、カーネル自体に対するインターフェースが小さく抑えられることになる。