クラウドストライクは9月24日、2020年の中間レポート「Insights from the CrowdStrike OverWatch Team(CrowdStrike OverWatchチームの見解)」を公開した。マネージド脅威ハンティングチームであるFalcon OverWatchの脅威データをまとめた報告書で、同社のIntelligenceチームとServicesチームの協力のもと、2020年上半期に見られたセキュリティ侵害のトレンドや、新型コロナウイルス感染症(COVID-19)関連の攻撃手法などの現状に関する知見を紹介している。

クラウドストライク ジャパン・カントリー・マネージャーの河合哲也氏(左)、CrowdStrike インテリジェンス担当シニアバイスプレジデントのAdam Meyers氏

ジャパン・カントリー・マネージャーの河合哲也氏は、同社の脅威インテリジェンスの特徴として「攻撃者グループに関する具体的で詳細な情報提供」を挙げ、「攻撃者の意図は何か。どういうツールを使ってどういうい手口でやってくるのか、これを知ることが重要だ。それによって何をどう守っていけば良いのか、守備側の対策を立てることができる」と指摘した。

続いて、レポートの概要について紹介した米CrowdStrikeのインテリジェンス担当シニアバイスプレジデントであるAdam Meyers氏は、まず同社が攻撃者グループをその動機に基づいて「国家主導攻撃者」「サイバー犯罪者」「ハクティビスト」の3種に分類していることを紹介。また同社の命名規則として、サイバー犯罪者には“Spider”(クモ)、ハクティビストには“Jackal”(ジャッカル)、そして国家主導攻撃者グループにはそれぞれ国毎に動物の名前(ロシアはBear、中国はPanda、など)を与えているとした。

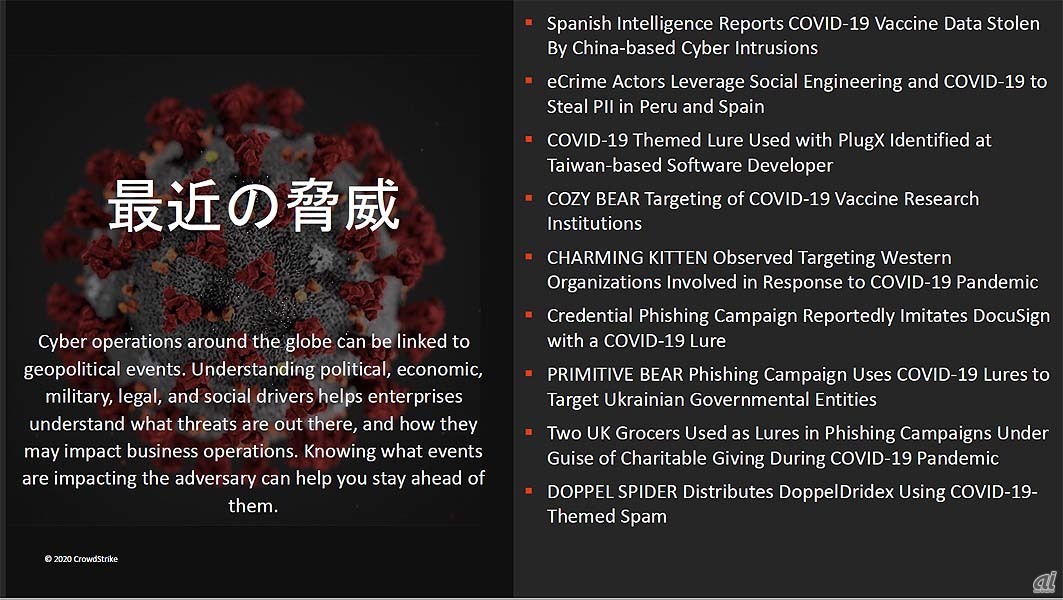

同氏は最近の脅威動向として、新型コロナウイルス感染症関連の脅威について説明した。よく知られているのは“COVID-19”や“Corona Virus”といった文字列を使って関心を引こうとするフィッシングメールなどだが、同氏は別の例として「スペインでCOVID-19ワクチンのデータが中国ベースの攻撃者によってよって盗み出された」「ロシアの国家支援攻撃グループ『Cozy Bear』がCOVID-19ワクチン研究施設を狙った攻撃を仕掛けている」「イランの国家支援攻撃グループ『Charming Kitten』が西側諸国のCOVID-19ワクチン開発に関連する研究機関を標的として活動している」など、激化するワクチン開発競争に直接関連する情報窃取の動きが見られることも報告された。

また、全体的な傾向では、産業別に見た場合の2020年上半期の特徴として、製造業を対象とした攻撃が急増したことが指摘された。日本に特化した脅威ハイライトとしては、サイバー犯罪者グループ「Doppel Spider」による二段階型のランサムウェア攻撃の活発化が観測されたことが紹介された。単にデータを暗号化するだけではなく、機密情報を盗み出し、暗号鍵の販売(データの身代金要求)が拒否された場合はデータをインターネット上で公開すると脅迫するタイプのランサムウェア攻撃で、Doppel Spiderが使用している“情報漏えいサイト”で日本の企業/組織のものと思われるデータが公開されている例が少なくとも4件観測されているという。

最後に同氏は、脅威に備えるための心構えとして「IfではなくWhen(攻撃されるかもしれない、ではなく、いつ攻撃されるか)と考える」べきだと語った。