トレンドマイクロは、日本や海外でランサムウェア「LockBit 2.0」による脅威が拡大する恐れがあるとして注意を呼び掛けた。データの不正な暗号化と暴露の手口により、企業や組織に多額の身代金の支払いを要求する。

ランサムウェア「LockBit 2.0」の脅迫画面

同社によると、LockBit 2.0は、ロシア語のアンダーグラウンドフォーラムで確認されているサイバー犯罪者グループが展開していると見られる。このグループは、ランサムウェアを使ったサイバー犯罪をサービスとして提供しており、6月の更新でLockBit 2.0を導入したとされる。旧バージョンのLockBitによる手口は、犯罪者グループがデータを窃取、暗号化して、被害者が身代金を支払わない場合にデータを暴露するものだったが、LockBit 2.0では、特定の動作に他の暴露型ランサムウェアの特徴を取り入れた様子がうかがえるという。

トレンドマイクロは、7月1日~8月15日にチリとイタリア、台湾、英国などで関連攻撃の試みを検知したという。国内ではNHKが24日、建設コンサルタント会社のオリエンタルコンサルタンツが被害(PDF)を受けた攻撃に、LockBit 2.0が関係した可能性を報じた。

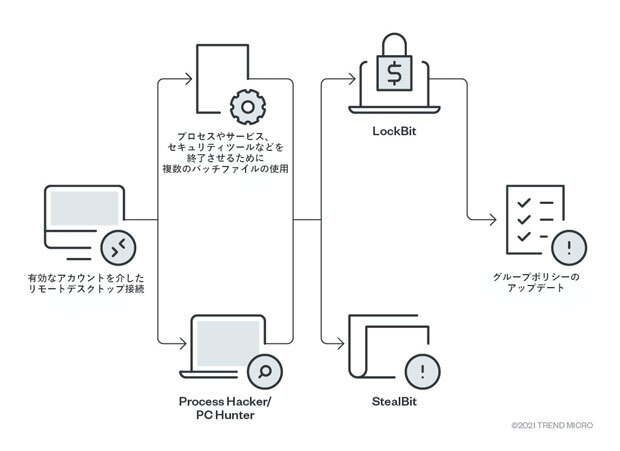

これまでの分析でLockBit 2.0は、侵入先のシステムからネットワークスキャナーを使ってネットワークの構造を確認し、拡散などに悪用するドメインコントローラーを標的にする。さらに、Process Hackerなどのツールを使ってシステム内で動作するプロセスやサービスを終了させる。Active Directoryのグループポリシーを悪用して、組織内のWindowsドメイン全体の端末を自動的に高速で暗号化する。さらに攻撃者がリモートデスクトッププロトコル(RDP)アカウントを悪用して、被害システムを遠隔操作することも可能とし、VPNなどのネットワークシステムの脆弱性を突いた攻撃事例も確認されているという。

ランサムウェア「LockBit 2.0」の攻撃の流れ(トレンドマイクロより)

トレンドマイクロは、組織が保有するシステムや端末、ネットワークなどのIT資産と利用状況を把握して異常を検知することや、システムの利用や管理などのための権限を最小にして使用状況を監視すること、システムなどを最新の状態に維持して脆弱性をできる限り解消しておくこと、データバックアップなどの復旧策を準備しておくといった広範な対策を実行する必要があるとしている。