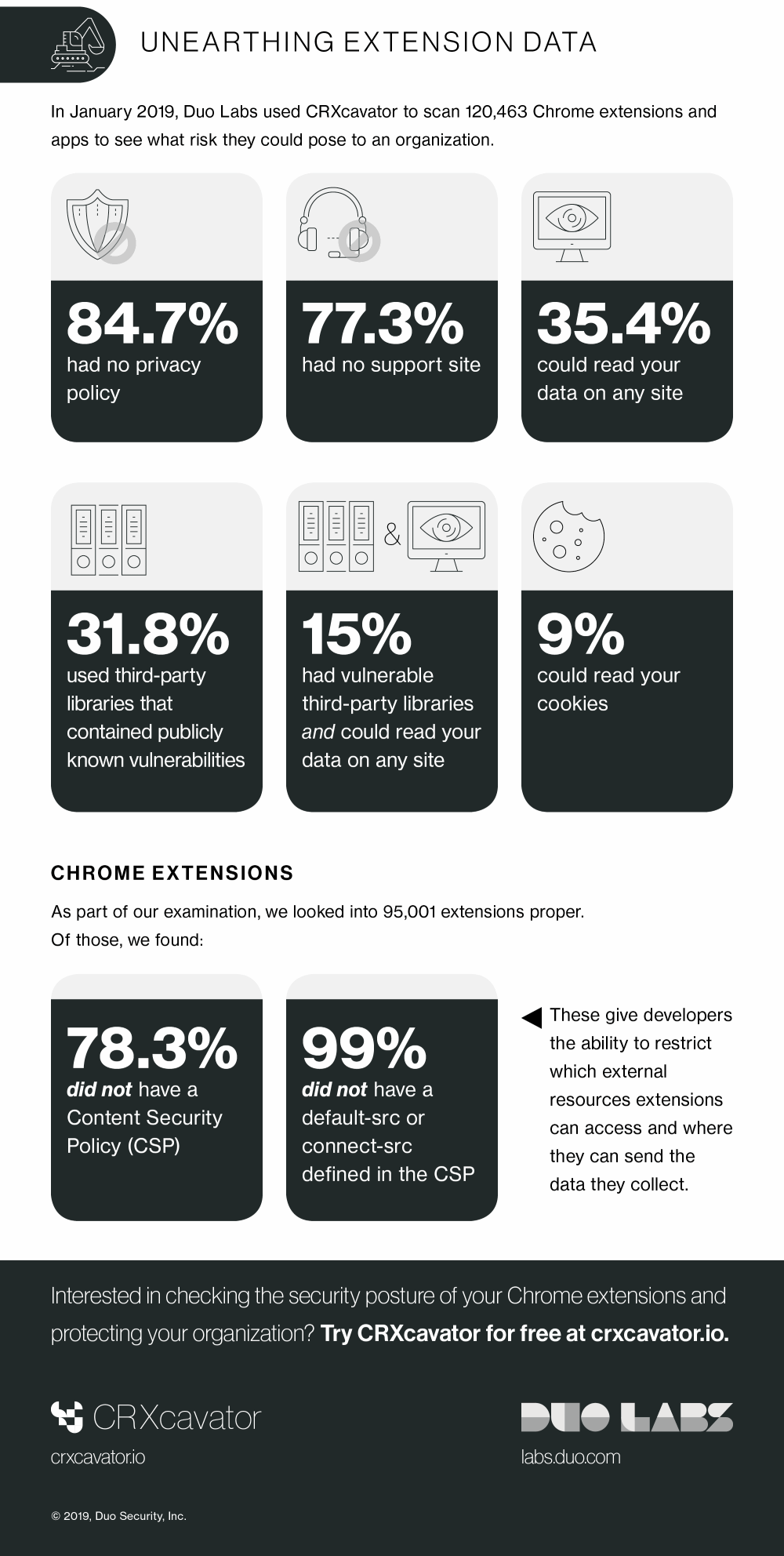

Chromeウェブストアにリストされている12万463件の「Google Chrome」の拡張機能とアプリを調査したところ、約35%があらゆるウェブサイトにあるユーザーのデータを読み込みむことができることがわかった。また、これら約12万のうち、プライバシーポリシーを掲示していないものは約85%にものぼった。つまり、その拡張機能の開発者がユーザーデータの処理をどのように行うかを記すドキュメントがないということである。

調査は米国のサーバーセキュリティ企業Duo Labsが、自社開発した新しいツール「CRXcavator」を使って調べたものだ。調査ではまた、Chrome拡張機能の約77%がサポートサイトを掲示しておらず、約32%が既知の脆弱性を含むサードパーティのJavaScriptライブラリを使っていることもわかった。クッキーデータを読むことができるものは9%あったという。

提供:Image: Duo Labs

調査を行なった研究者らは、ユーザーにリクエストするパーミッションの種類、どの外部ドメインとやりとりしているのか、脆弱性のあるライブラリが含まれているかなどを調べ、 Content Security Policy(CSP)をチェックして、公開されている拡張機能やアプリがプライバシーポリシーや作者についての情報を公開しているかも調べた。

調査結果はCRXcavatorのポータルから見ることができ、ユーザーはお気に入りの拡張機能に関するセキュリティレポートをチェックできる。Duo Labsの研究者が見逃したものについては、拡張機能の情報を入力してスキャンしてもらうことも可能だ。

Duo Labsは同時に、「CRXcavator Gatherer」という拡張機能も公開した。エンタープライズユーザー向けに開発したもので、システム管理者は従業員のPCにインストールして従業員が自分のシステムにインストールしている拡張機能を調べ、そのデータを事前にCRXcavatorポータルに作成していたCRXcavatorアカウントに送ることができる。

これにより管理者は、ユーザーが自分のシステムにインストールしている各拡張機能のCRXcavatorのリスクスコア情報を得ることができ、ネットワーク全体のポリシーに沿って使用を認めたり却下することができる。

犯罪グループは、拡張機能を維持することに興味を失った開発者からそれを購入したり、開発者のアカウントをハイジャックして悪意のあるコードを広めることを狙ってスピアフィッシング攻撃を仕掛けたりすることが知られている。

Chromeの拡張機能は産業スパイや詐欺行為に使用される危険性に常にさらされており、企業は規模の大小を問わず、留意する必要がある。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。