2019年6月5日に開催されたZDNet Japan セキュリティ可視化セミナー「セキュリティ新潮流 ブロック至上主義から可視化&即時対応へ」の基調講演に、ソフトバンク・テクノロジー 技術統括 プリンシパルセキュリティリサーチャーの辻伸弘氏が登壇。「正しく知り、育てる力 ~脅威と向き合う素地~」と題して、脆弱性との付き合い方、攻撃を受けたときの考え方のヒントを紹介した。

脆弱性には優先順位をつけて取り組むこと

セキュリティエンジニアとしてペネトレーション検査などに従事しつつ、セキュリティ情勢の調査や分析、脅威情報の共有などを積極的に行っている辻氏。講演では、脆弱性との付き合い方、パスワード管理の方法、攻撃者の顧客対応という3つのテーマで、企業が近年の脅威にどう立ち向かっていくべきかをアドバイスした。

辻氏はまず、セキュリティに対する接し方について「ヒト、モノ、カネを考えると100%のセキュリティを目指すのはほぼ不可能。いくら強固なシステムを作っても一人が(不正サイトへのリンクなどを)クリックしてしまえば終了という現実もある。状況を見てどのように優先順位をつけるか、よりよいシステムを作っていくためにどうするか悩みながら取り組んでいくことが大事」と話した。

最初のテーマである脆弱性については、「脆弱性とセキュリティは切ってもきれない関係。脆弱性があるからセキュリティ対策をしなければならない」とし、「資産 × 脅威 × 脆弱性 = リスク」という関係式を挙げた。

資産は「どこにある何を守りたいか」、脅威は「どの経路からどのようにくるのか」、脆弱性は「どのくらい危ないのか、どれから対処するのか」を示したものだ。これらの掛け合わせがリスクの大きさであり、対策の優先順位をつける条件にもなる。

「まずは、守りたいものは自社の製造データなのか、顧客の個人情報なのかなど、守るべきものをはっきりさせる。それをしないまま対策だけを行おうとすると、やることが多過ぎムダになりやすい。次に侵入経路はメールなのかウェブなのか経路をはっきりさせる。もし経路がないならば対策しないという選択もある。開発元ではない利用者は、脆弱性をなくすということはコントロールの範囲外であり、不可能。完治しない持病のようなもので、付き合い方を考えることが大事。優先順位をつけて取り組む」(辻氏)

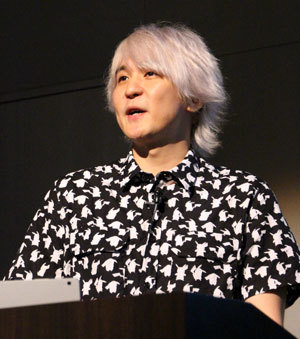

ソフトバンク・テクノロジー 技術統括 プリンシパルセキュリティリサーチャーの辻伸弘氏

優先順位をつけるうえでは、CVSS(共通脆弱性評価システム)、Microsoftの深刻度評価システムなどを参考にすることも大切だが、ポイントとなるのは、深刻度の高さよりも、すぐに悪用されるかどうかにある。具体的にはCVSSでよく取り沙汰される基本評価基準ではなく、現状評価基準に含まれる「攻撃される可能性(Exploitability)」、Microsoftの深刻度評価システムの「悪用可能性指標(Exploitability Index)」をより重視する。そのためにはどのような攻撃手法、コードが公になっているのかを知る必要がある。

脆弱性情報については、辻氏が普段から見ているサイトとして「Exploit Database」「0day.today」「CXSECURITY.COM」の3つを挙げた。

そのうえで「脆弱性管理はしっかりした情報管理の基礎の上に成り立つもの。情報管理を疎かに基礎がしっかりしていないマンションが傾くように、情報管理を疎かにしたまま脆弱性管理を行っても投資がムダになる。まずは情報管理の基準を作り徹底することが重要だ」とした。

パスワードの定期変更は脆弱性を生む? 変更強制はイベントドリブンで

パスワード管理については、使い回しに関する近年の動向や、定期変更についての考え方の変化、現実的な対策の方法について、ソフトバンク・テクノロジーでの取り組み事例などを挙げながら紹介した。

トレンドマイクロが2014年と2017年に行った調査を比較すると、パスワードを使い回しする傾向は大きく変わっていないという。同調査によると、2014年にはパスワードの使い回しが93.1%を占め、2017年にはやや減少したものの、それでも85.2%に上っていた。

「使い回しをやめようと言っても、全ての人が容易にできるわけではない。利用するIDとパスワードは増え続け、1人で20~30のパスワードを管理している人は少なくないはず。そのうえ、長く複雑なパスワードを設定するというルールがあり、それを定期的に変更させようとする。覚えさせる気がないと言われても仕方がない状況」(辻氏)

こうした傾向に変化が現れたのは昨年年だ。総務省の「国民のための情報セキュリティサイト」では、「米国国立標準技術研究所(NIST)からガイドラインとして、サービス提供する側がパスワードの定期的な変更を要求すべきでない旨が示された」「内閣サイバーセキュリティセンター(NISC)からパスワードを定期変更する必要はなく、流出時に速やかに変更する旨が示された」と案内し、必ずしも定期変更をする必要はないとされた。

「もとになったのは『NISTのSP800-63B』という文書で、ポイントはパスワードではなくパスフレーズといった長くもユーザーに覚えやすいものを設定させ、定期変更や複雑さを強制することで安易なパスワードをユーザーが設定しないようにすること。そして、イベントドリブンで変更を強制できるようにしておくこと。パスワード流出などのセキュリティイベントが起こったら速やかに変更できる仕組みをつくることを求めたものになる」(辻氏)