25年前、IT活用で業界に風穴

製品の一例

ワークキャム(中央区、従業員数20人)は、東京の日本橋でプラスチックの食品包装容器全般の試作品(サンプル)製造を営む町工場である。1つのビルの複数階でデザイン、加工から成形までを手掛けており、身近なところでは、業界最大手のコンビニやハンバーガーチェーン、コーヒーショップのコーヒーカップのふたなどは、同社が設計したものである。

SDGs(持続可能な開発目標)や環境問題意識の高まりを受け、最近はプラスチック製品以外にも紙容器やフィルムの印刷、さらに3次元(3D)プリンターを活用した立体造形の製品開発と、事業の幅を広げている。

業務イメージ

会社を設立した1996年はコンビニエンスストアが勢いを増してきた時期で、「コンビニ弁当やお総菜が一般的に受け入れられるようになり、どんどん新しい容器を開発するニーズが出てきた」とワークキャム 代表取締役の野崎幸一朗氏は説明する。

当時高価だった3次元のコンピューター支援設計(CAD)、コンピューター支援製造(CAM)ソフトと、コンピューター制御で動く自動加工装置のマシニングセンターをいち早く取り入れて、手作業で2週間かかるサンプル作成を1週間以内で製造できるようなビジネスモデルを確立。設計、製造プロセスをデジタル化することで、パッケージ製造業界にイノベーションをもたらして会社を成長させていった。

FileMakerで25年前から情報を共有

デジタル化のもう1つの側面として、「Claris FileMaker」を活用した情報共有とワークフローの仕組みが挙げられる。当時からMac(旧Macintosh)ユーザーであった野崎氏は、当初案件をビジュアライズソフトの「HyperCard」上で要件を整理し、業務の効率化を図っていたが、FileMakerの存在を知り、製品(バージョン2.1)を導入した。選択肢としてはExcelもあったが、「データベースを使った方が将来性があると考えてFileMakerを選んだ」(野崎氏)という。

また、当時Macでは、インターネットを経由したりネットワーク環境を構築したりしなくても、複数のパソコン同士をケーブルでつないでデータを共有することができた。そのため、ワークキャムでは導入当時からFileMakerを活用して社内で情報共有を実現しており、Apple製品ベースで業務システムを構築していた。

当初のフローは、営業が仕事を受けたら、その内容から必要な要素を取り出して項目別に打ち込んでいき、それをソートや検索をして適宜利用していくという形であった。「最初は受けた仕事の品名と日付、納期、見積金額、販売した日付と販売価格の項目を用意し、朝と午後2時くらいの1日2回、紙に印刷してみんなで共有していた。終わった仕事はチェックすると一覧から消える」(野崎氏)という仕組みである。

そこから月当たりの受注件数は最大400件にまで増加し、FileMakerで管理するフィールドが年を追うごとに増えていった。現在同社の業務で使っている範囲は、受発注管理から営業業務の支援、クレームの管理といった営業関連のものに加え、内部作業における工程管理、材料の在庫管理、加工したデータの管理、さらに日常業務の日報、全社的な営業の実績管理など多岐に渡り、FileMakerのフィールドは現在300を超えている。

基幹システムとしてさまざまな場面で活用

基幹システムとしてさまざまな場面で活用

※クリックすると拡大画像が見られます

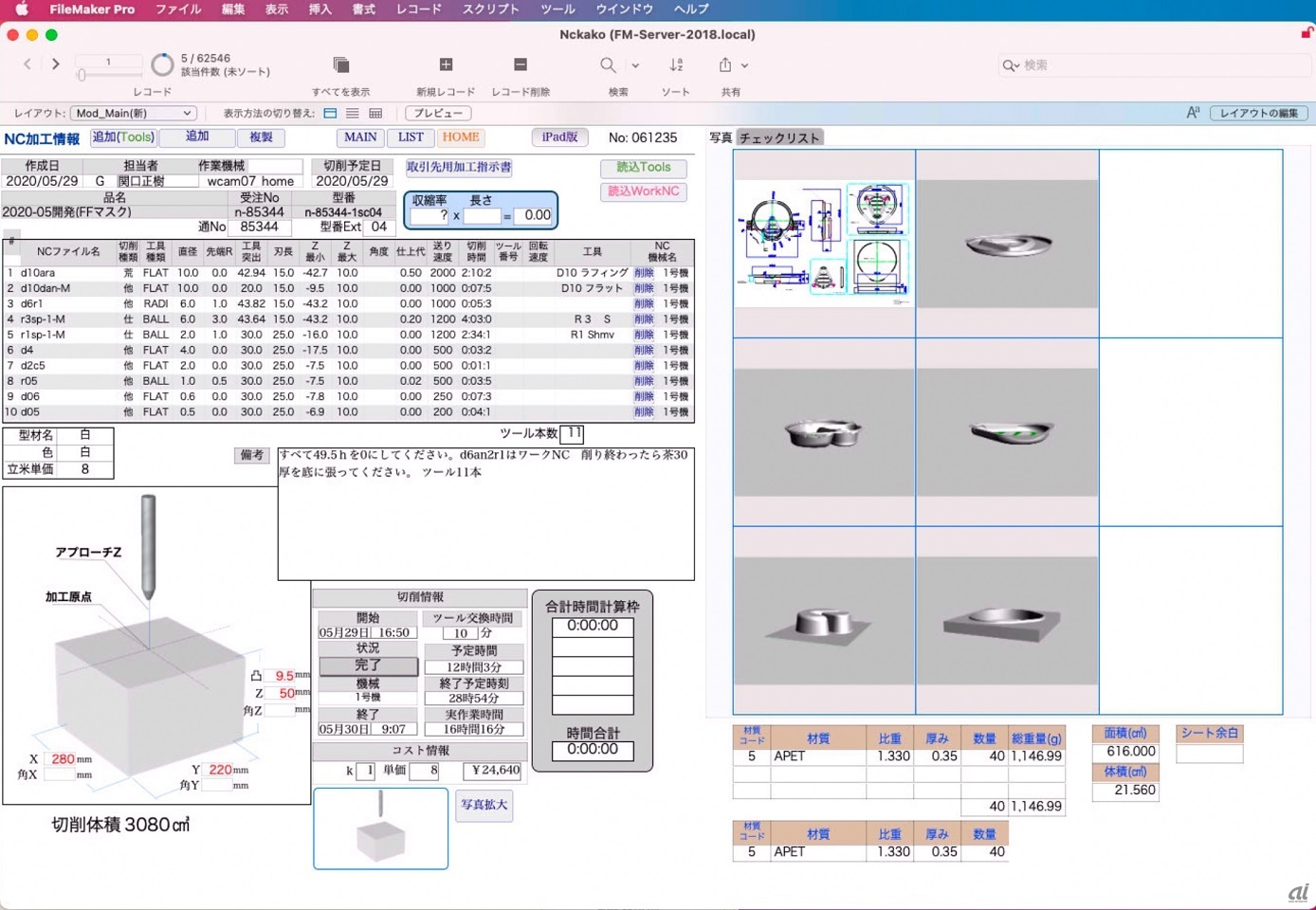

製品情報イメージ

製品情報イメージ

※クリックすると拡大画像が見られます

取引先情報イメージ

取引先情報イメージ

※クリックすると拡大画像が見られます

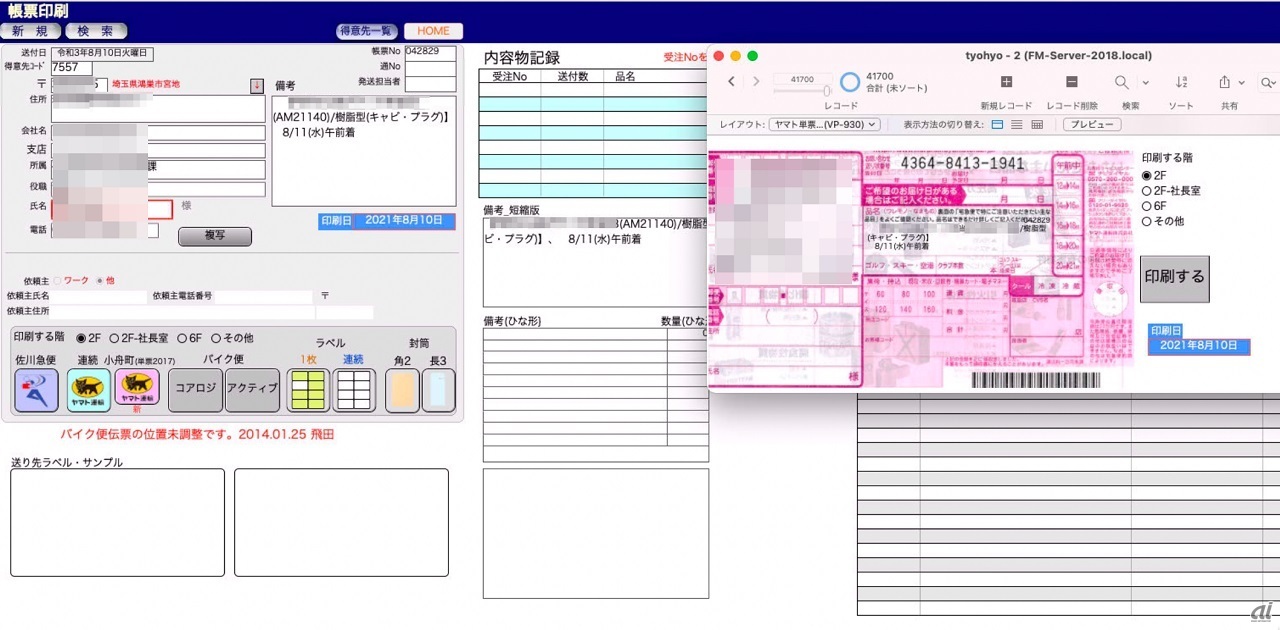

帳票印刷への活用イメージ

帳票印刷への活用イメージ

※クリックすると拡大画像が見られます

FileMakerは文字通りの基幹システムとなっており、社長の野崎氏を筆頭に、営業、経理事務、デザインや設計、製造と全社員が利用している。設計や機械周り、経理業務ほか一部を除き、「受発注から営業の日々の動き、作業工程管理、納品までほぼFileMaker上でおこなっている。止まってしまうと大変なことになる」と、同社のシステムとFileMakerの開発担当者である管理部の飛田茂克氏は話す。