既知のエクスプロイトキットを利用したランサムウェアを、ハッキングされたウェブサイトでドライブバイダウンロードで拡散するキャンペーンが、サイバー犯罪者によって新たに展開されているという。

「RIG Exploit Kit」はかつてほど使われてはいないが、「Internet Explorer」や「Flash Player」の脆弱性を悪用してJavaScript、Flash、VBスクリプトベースの攻撃を開始し、ハッキングされたウェブサイトを訪問したユーザーにマルウェアを配布する。

このような攻撃は巧妙で、「マルバタイジング」を広めてクリックベースの収益を増加させたり、気づかれないようにマルウェアを拡散することもあった。

Malwarebytesの研究者らは今回、ハッキングされたウェブサイトでRIGを利用し、「Princess/PrincessLocker」ランサムウェアを拡散するキャンペーンを発見した。

この形式のランサムウェアはさほど広がっていないが、まず広く拡散することに成功したランサムウェアファミリである「Cerber」と同じテンプレートを利用しているようだ。

研究者らはCerberとPrincessLockerとの類似点は表面的なものであり、PrincessLockerのコードはCerberのものとは「大きく異なる」と指摘している。

感染したウェブサイトを訪問したユーザーは、ハッキングされたページに誘導される。このページは、エクスプロイトを悪用し、システムにPrincessLockerを導入するのに使われる。

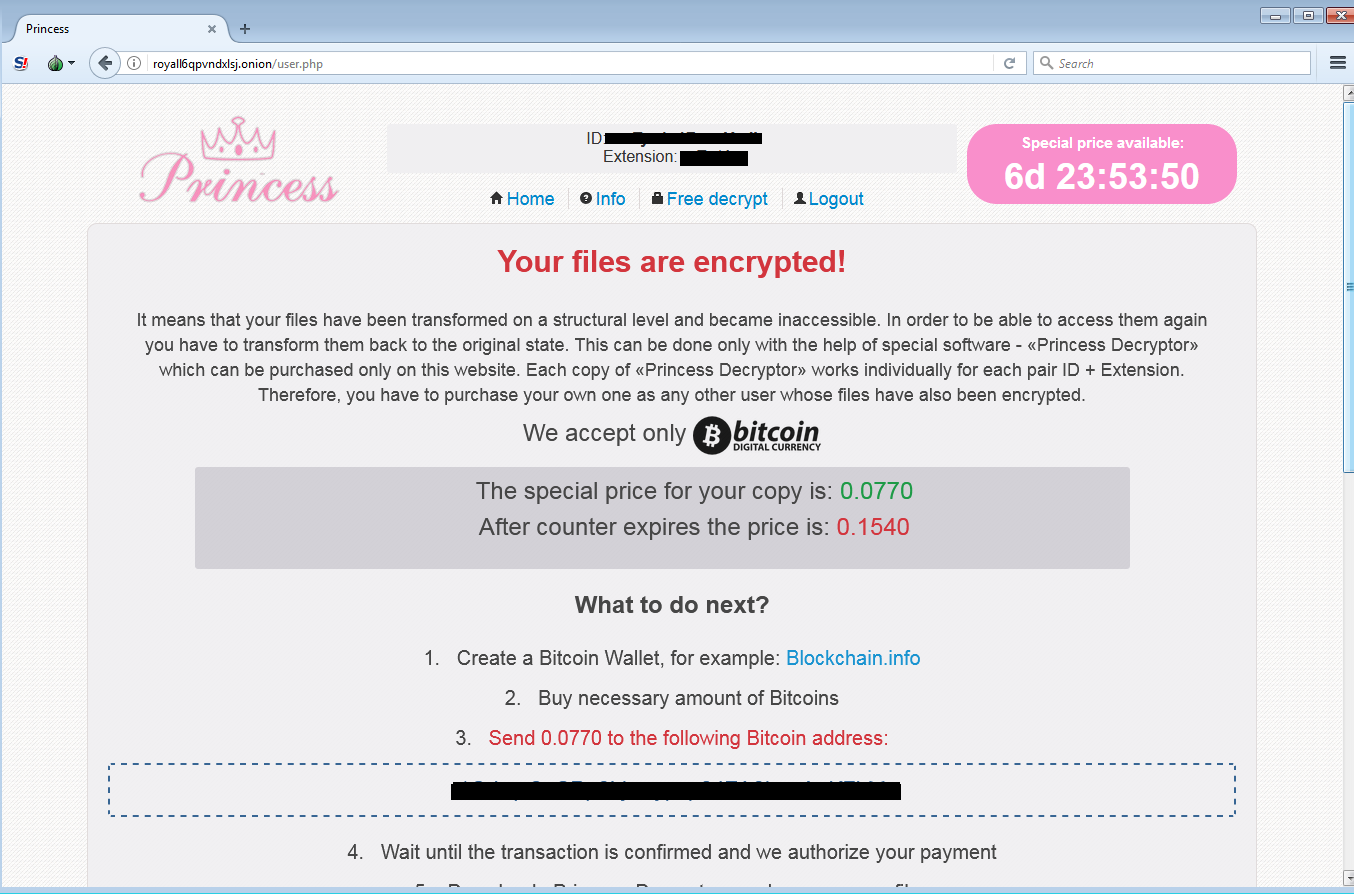

フィッシングを目的とした電子メールで実行する通常の手法とは異なるが、マルウェアが配布されてしまえば結果は同じだ。サイバー犯罪者は被害者のファイルを暗号化し、回復させるために身代金を要求する。

提供:Malwarebytes

PrincessLockerは最初に0.777ビットコイン(約370ドル)を要求する。支払えばファイルを復号する「特別なソフトウェア」が得られるという。この価格は、他のランサムウェアと比べると比較的低価格と言える。

犯罪者らは、これは7日間だけの「特別価格」だとしており、7日以上待つと、価格は0.1540ビットコイン(約738ドル)に上昇するという。

PrincessLockerは他のランサムウェアと比べて、比較的単純であると研究者らは判断していた。そのため、PrincessLockerの初期の形式を復号するツールが公開されている。しかし、攻撃者は初期のエラーに気づき、もはやこのツールはより新しい種類のものには効かないようになっているという。

PrincessLockerの被害に遭わないためには、まず感染しないことだ。そしてエクスプロイトキットが悪用する重大な脆弱性にはパッチを当てておくことだ。このエクスプロイトキットは2年以上前から存在する。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。