ダメージを与えることを主目的としたサイバー攻撃は過去6カ月間で200%増加しており、被害を受けた企業の50%は製造業の企業であることが明らかになった。

米国時間8月5日、「IBM X-Force IRIS」のインシデント対応チームは、同チームが求められて対応を支援したサイバー攻撃の最近の事例に基づく調査の結果を発表した。調査によれば、重要なトレンドとして、破壊的なマルウェアの増加が見られるという。

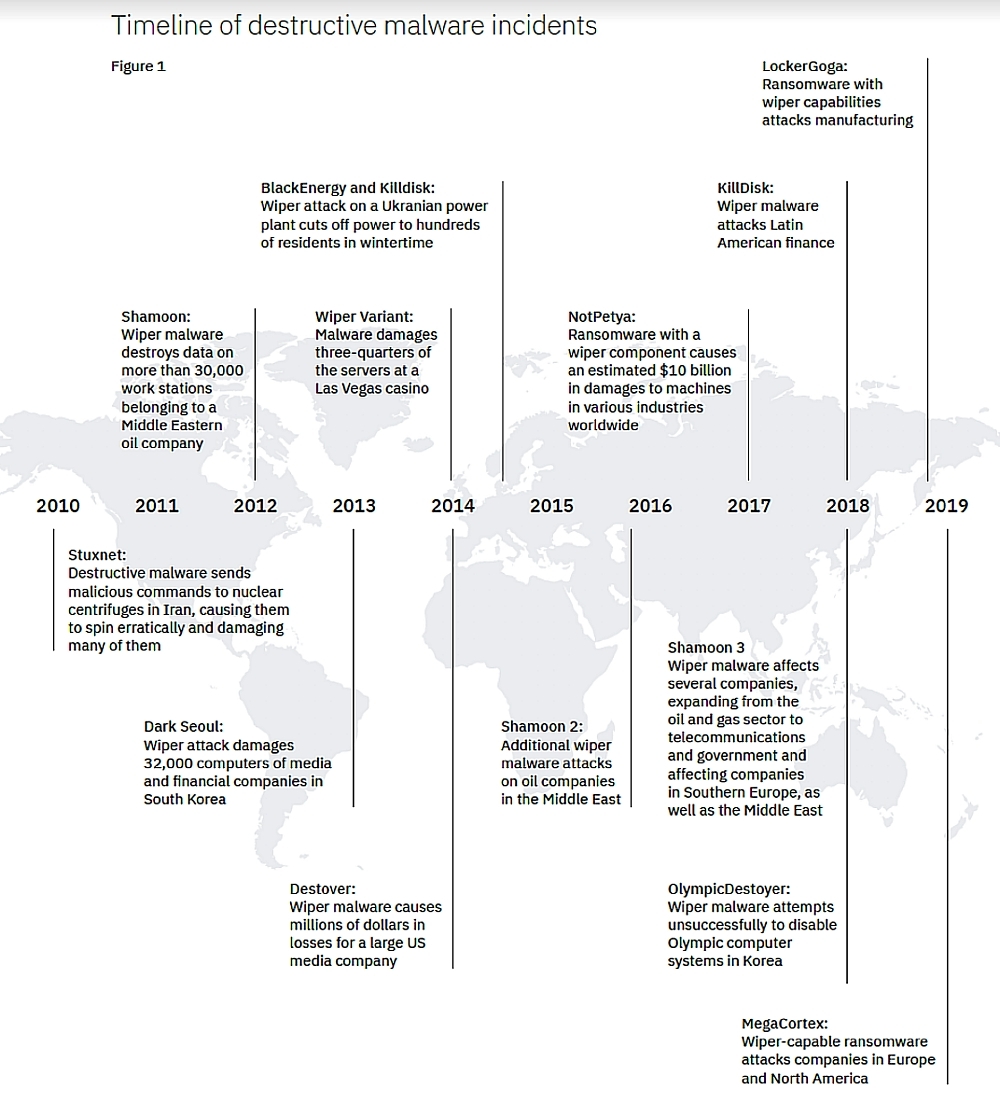

この種の悪質なマルウェア(例えば「Industroyer」や「NotPetya」「Stuxnet」など)は、秘密裏の監視やデータの窃盗だけを狙ったものとは違い、ダメージを与えることを目的として設計されている。破壊的マルウェアが持っている機能には、システムをロックさせる、PCをクラッシュさせる、サービスを利用不能にする、ファイルを削除するといったものがある。

同チームの研究者らは、レポートで「これまで、Stuxnetや『Shamoon』、『Dark Seoul』などの破壊的なマルウェアは、主に国家機関によって使用されてきた。しかし、特に2018年の終盤以降、サイバー犯罪者は攻撃にワイパー(データを破壊することを目的としたマルウェア)の要素を取り入れている。『LockerGoga』や『MegaCortex』などの新種のランサムウェアがその例だ」と述べている。

IBMによれば、2019年上半期の破壊的マルウェアの使用は、2018年下半期に比べ200%増加した。

これらの攻撃は製造業企業を標的とすることが多く、記録されたケースの50%が製造業の企業に関連するものだった。石油・ガス産業や教育関係の組織も破壊的な攻撃の対象になるリスクが増えている。

IBMが観察したケースの多くは欧州、米国、中東で発生していた。

よく利用されている最初の感染手段は、フィッシングメール、社内ネットワークへの侵入に必要な認証情報の窃盗、水飲み場攻撃、最終的なターゲットと関係のあるサードパーティーのセキュリティ侵害などだ。侵入者は、攻撃を実際に実行する前に企業のシステム内に数カ月間潜んでいる場合がある一方で、侵入に成功した途端に破壊行為を行う場合もある。

IBM X-Force IRISのグローバルレメディエーション責任者Christopher Scott氏は、「破壊的な攻撃には2種類の標的型攻撃が存在する。『必要な情報を集めて攻撃の計画が整うまで、身を潜めて時間をかけて行動する』タイプと(中略)『侵入して、攻撃して、あとは派手に拡散させる』というタイプだ」と述べている。

大企業に対する破壊的なサイバー攻撃が成功した場合、平均で1万2000台以上のワークステーションが何らかの形でダメージを受けるほか、インシデント発生後に事態を収拾するのに平均512時間かかるという。

被害規模がそれだけ大きいことを考えれば、多国籍の企業の推定被害額が平均で2億3900万ドル(約250億円)に達するのも不思議ではない。Ponoemon Instituteは、情報漏えいインシデントの平均被害額を392万ドル(約4億1000万円)だと推定している。それに比べ、IBMが発表した数字は、破壊的マルウェアに感染した場合の被害が極めて大きいことを示している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。