マルウェア「WannaCry」の騒ぎから1カ月あまりが経過した6月15日、インターネット接続機器検索サービス「Shodan」の研究者が、この攻撃に関係したバックドア「DoublePulsar」や脆弱性の対策状況などについて報告した。

WannaCryは、自動的に感染先を広げながら、感染端末のデータを暗号化して身代金を要求する。感染攻撃では、WindowsのSMBサービスの脆弱性を突く「EnternalBlue」エクスプロイトを通じて端末にDoublePulsarが仕掛けられ、DoublePulsar経由でWannaCryの本体が送り込まれる。

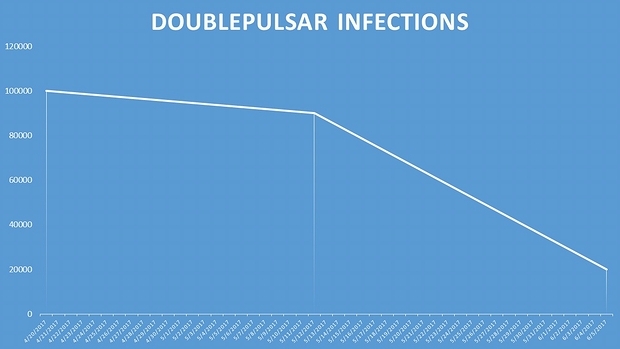

EnternalBlueやDoublePulsarは、4月中旬にハッカー集団のShadow Brokersが公表した。EnternalBlueで突かれる脆弱性は、Microsoftが3月に公開したセキュリティ更新プログラム「MS17-010」で修正されていた。Shodanの観測によれば、4月20日時点のDoublePulsar感染端末は約10万台だったが、WannaCry騒動の起きた5月12日頃から大きく減少し、6月5日時点では約2万台だった。

DoublePulsar感染端末台数の推移(出典:Shodan)

報告者のJohn Matherly氏によると、DoublePulsar感染端末の減少は、WannaCryの出現によってMS17-010を適用する対策が進んだ効果とみられる。しかし、現時点でMS17-010を適用していない端末が9万1081台あり、今も脆弱なSMBサービスをインターネット上に晒し続けていると指摘する。

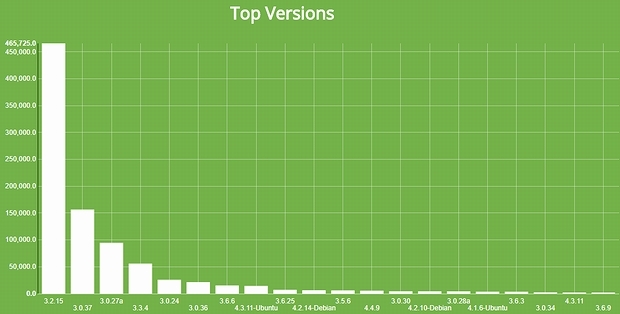

Shodanの観測では、インターネットに公開されたSMBサービスが230万6820件あり、このうち96%が古く脆弱性なSMBのバージョン1をサポートしている。また、42%は匿名のゲストアクセスを許可していた。

Matherly氏によれば、匿名のゲストアクセスを許可していたサービスの90%以上がWindowsではなくSambaで実行されていた。その大半はアラブ首長国連邦にホストされ、Samba 3.2.15など古いバージョンが実行されているという。

Shodanで確認されたSMBサービスで使われているSambaのバージョン(出典:Shodan)

こうしたことからMatherly氏は、インターネットに公開されたSMBサービスの危険性がWannaCryやDoublePulsarの騒動によって一時的に低下したものの、再び高まる恐れがあると警鐘を鳴らす。

Sambaでは5月下旬に、リモートから任意のコードを実行される深刻な脆弱性が報告されている。